یکپارچهسازی Tenable.sc+ و Cisco ISE

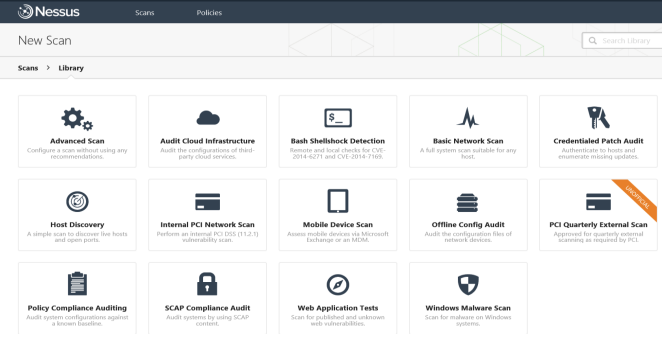

Tenable.sc+ یک راهکار جامع برای مدیریت و ارزیابی آسیبپذیریهای شبکه است که به سازمانها کمک میکند تا نقاط ضعف امنیتی شبکه خود را شناسایی و برطرف کنند. Cisco ISE نیز یک راهکار برای مدیریت دسترسی و هویت کاربران در شبکه است که میتواند با تحلیل رفتار کاربران و دستگاهها، سیاستهای امنیتی مناسب را اعمال کند. یکپارچهسازی این دو ابزار میتواند به شکل قابل توجهی امنیت شبکه را بهبود بخشد.

در صورت تمایل به مشاهده انواع لایسنس امنیت و استعلام قیمت می توانید به دسته بندی مرتبط به آن مراجعه کنید و یا با پایه ریزان تماس بگیرید.

آیا Tenable sc+ را با cisco ise می توان integrate کرد؟

بله Tenable SecurityCenter (که به اختصار SC+ نیز نامیده میشود) میتواند با (Cisco Identity Services Engine (ISE) یکپارچه شود. این یکپارچگی به سازمانها اجازه میدهد تا از قابلیتهای پیشرفته هر دو سیستم بهرهبرداری کنند.

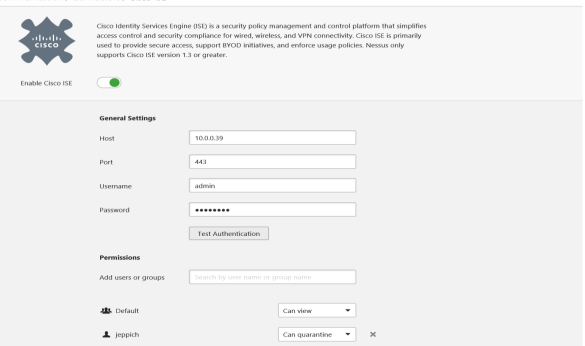

این یکپارچگی معمولاً شامل استفاده از APIهای RESTful سرویسهای خارجی ISE برای انجام اقداماتی مانند قرنطینه کردن یا لغو قرنطینه دستگاهها بر اساس نتایج اسکن آسیبپذیریهای Tenable است. به این ترتیب، نتایج اسکنهای آسیبپذیری و اطلاعات تکمیلی به دست آمده از ISE میتوانند به طور خودکار برای اعمال سیاستهای امنیتی بر روی دستگاههای شبکه استفاده شوند.

این یکپارچگی به سازمانها کمک میکند تا امنیت شبکه خود را بهبود بخشند و پاسخهای سریعتری به تهدیدات امنیتی داشته باشند.

البته، در ادامه به توضیحات بیشتر دربارهی یکپارچهسازی Tenable SecurityCenter (SC+) با Cisco Identity Services Engine (ISE) میپردازم:

یکپارچهسازی Tenable SecurityCenter با Cisco ISE

مزایا و قابلیتها

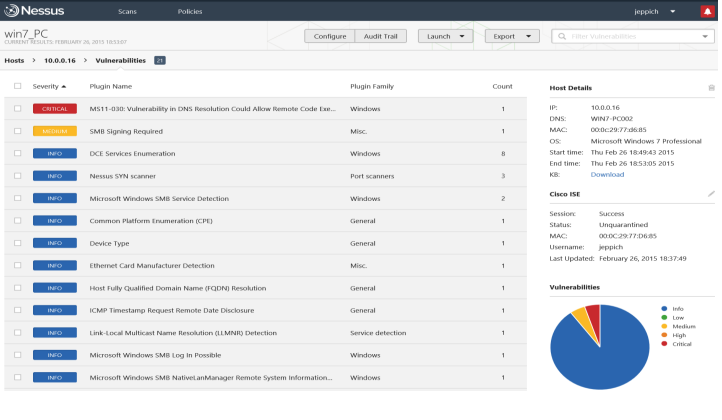

کنترل دسترسی مبتنی بر آسیبپذیری: با یکپارچهسازی SC+ و ISE، سازمانها میتوانند سیاستهای دسترسی شبکه را بر اساس وضعیت امنیتی دستگاهها تعیین کنند. اگر دستگاهی آسیبپذیریهای جدی داشته باشد، میتوان آن را به طور خودکار قرنطینه کرد.

اطلاعات تکمیلی: ISE اطلاعات جامعی از دستگاههای موجود در شبکه فراهم میکند، مانند نام کاربری، نوع دستگاه، و وضعیت قرنطینه. این اطلاعات میتواند به SC+ کمک کند تا تجزیه و تحلیل دقیقتری انجام دهد.

اقدامات خودکار: نتایج اسکنهای SC+ میتواند به طور خودکار به ISE ارسال شود و اقدامات لازم برای کاهش تهدیدات انجام شود. این شامل قرنطینه کردن دستگاههای مشکوک یا لغو قرنطینه دستگاههای امن است.

اگر به دنبال اطلاعات در مورد اسپلانک UBA و hardening هستید، ما به طور کامل آن ها را توضیح داده ایم.

روش یکپارچهسازی

استفاده از APIهای RESTful: این یکپارچهسازی از طریق APIهای RESTful که توسط Cisco ISE فراهم میشود انجام میگیرد. SC+ از این APIها برای ارسال نتایج اسکن و دریافت اطلاعات تکمیلی استفاده میکند.

پیکربندی اولیه: در مرحلهی پیکربندی اولیه، باید SC+ و ISE به گونهای تنظیم شوند که بتوانند به درستی با یکدیگر ارتباط برقرار کنند. این شامل تنظیمات امنیتی، اعتبارسنجی APIها و تعیین سیاستهای کنترلی است.

مثال عملی

اسکن و کاهش تهدیدات: فرض کنید SC+ یک اسکن آسیبپذیری انجام میدهد و دستگاهی را با آسیبپذیری بحرانی شناسایی میکند. نتایج اسکن به ISE ارسال میشود. ISE با استفاده از اطلاعات دریافتی و بر اساس سیاستهای امنیتی تعریف شده، تصمیم میگیرد که دستگاه را قرنطینه کند تا از دسترسی آن به شبکه جلوگیری شود.

لغو قرنطینه: پس از رفع آسیبپذیری توسط تیم IT، SC+ یک اسکن جدید انجام میدهد و تأیید میکند که مشکل رفع شده است. نتایج جدید به ISE ارسال میشود و دستگاه از حالت قرنطینه خارج میشود و به شبکه بازگردانده میشود.

نکات کلیدی در پیکربندی

اعتبارسنجی و امنیت: اطمینان حاصل کنید که ارتباطات بین SC+ و ISE از طریق کانالهای امن (مانند HTTPS) و با استفاده از مکانیزمهای اعتبارسنجی قوی انجام میشود.

مدیریت سیاستها: سیاستهای قرنطینه و لغو قرنطینه باید به دقت تعریف و مدیریت شوند تا از بروز مشکلات احتمالی جلوگیری شود.

این یکپارچهسازی میتواند به سازمانها کمک کند تا به طور مؤثرتری از شبکههای خود در برابر تهدیدات امنیتی محافظت کنند و به سرعت به رخدادهای امنیتی واکنش نشان دهند.

ما در گذشته در مقاله برسی نرم افزار Tenable-SC به صورت کامل در خصوص این نرم افزار صحبت کردیم که در صورت تمایل می توانید به آن مراجعه کنید.

جمع بندی

یکپارچهسازی Tenable.sc+ و Cisco ISE میتواند به شکل قابل توجهی امنیت شبکه را بهبود بخشد. این یکپارچهسازی تنها به افزایش دیدپذیری و شناسایی بهتر تهدیدات کمک میکند، بلکه امکان مدیریت بهتر دسترسیها و گزارشدهی جامعتر را نیز فراهم میآورد. با استفاده از این راهکار، سازمانها میتوانند به طور موثرتری از شبکههای خود محافظت کنند و امنیت اطلاعات خود را افزایش دهند.

پایه ریزان انواع لایسنس ها را مثل لایسنس Milestone ، لایسنس MicroFocus ، لایسنس Red Hat ارائه می دهد.

در صورتی هر گونه سوال یا ابهام می توانید از طریق نظرات پایه ریزان فناوری هوشمند با ما در ارتباط باشید.