بررسی راهکارهای تحلیل نرم افزار Splunk Enterprise

هر چه زمان شناسایی یک تهدید طولانی تر باشد، به صورت بالقوه احتمال ایجاد آسیبهای بیشتری وجود دارد. شرکتهای IT نیازمند SIEM با قابلیتهای پایش لحظهای هر نوع دادهای بدون توجه به مکان داده (محلی و ابری) هستند. علاوه بر این قابلیت پایش ملزم به بازیابی contextual data feed مانند داراییهای اطلاعاتی و اطلاعات هویتی و فیدهای هوشمند مقابله با تهدیدات که با هدف ارایه هشدارها استفاده میشوند. سیستمهای SIEM مبتنی بر تحلیل ملزم به شناسایی کلیه نهادهای یک محیط IT شامل کاربران، ابزارها و نرم افزارها به همراه کلیه فعالیت های مرتبط با هر یک از این نهادها، است.

بررسی راهکارهای تحلیل نرم افزار Splunk Enterprise

پایش لحظه ای Real time Monitoring

SIEM به منظور شناسایی طیف گستردهای از رفتارهای غیرمعمول، باید قادر به استفاده از این دادهها در هر لحظهای باشد. پس از شناسایی، دادهها به شکلی ساده وارد جریان کار شناسایی و ارزیابی خطرات بالقوه شده و به این ترتیب ریسک های کسب وکار شناسایی و معرفی میشوند.

میبایست مجموعه ای از قوانین از پیش تعیین شده و سفارشی، یک کنسول رخدادهای امنیتی به منظور نمایش لحظهای وقایع اتفاق افتاده و داشبوردهایی به منظور ارایه یک دیدکلی نسبت به تهدیدات پیوسته و در حال پیشرفت، وجود داشته باشد. در نهایت کلیه این قابلیتها از طریق ارایه برنامههای جستجوی لحظهای و برنامه ریزی شده به منظور شناسایی ارتباط رخدادها تکمیل میشود. این جستجوها از طریق یک UI با کاربری ساده در اختیار مدیران IT قرار میگیرد. در نهایت SIEM مبتنی بر تحلیل نیازمند قابلیت جستجوی محلی دادهها در هر زمانی به منظور کاهش بار ترافیکی جستجوی دادهها نیز میباشد.

صرفه جویی در هزینههای سرمایه گذاری و زمان شرکت Autodesk

مشتریان در کلیه بخشهای صنعت ساختمان، معماری، ساخت و ساز و صنایع سرگرمی شامل 20 برنده برتر جایزه اسکار برای بهترین جلوههای بصری از نرم افزارهای Autodesk به منظور طراحی، تجسم و شبیه سازی ایدههای خود استفاده کردند. با توجه به تاثیرات جهانی این مساله Autodesk با دو چالش مجزا روبرو بود: نیاز به کسب اطلاعات و آگاهی کلی در زمینههای عملیاتی، امنیتی و کسب وکار در سراسر گروههای مختلف داخلی و انتخاب بهترین زیرساخت به منظور استقرار نرم افزارهای هوشمند عملیاتی است.

پس از شرکت Autodesk از بستر Splunk ، این شرکت از مزایای زیر بهره مند شده است:

• پس انداز چندین هزار دلاری

• درک عملیاتی و امنیتی وسیع تر

• مشاهده آنی عملکرد محصولات

صرفه جویی در هزینههای سرمایه گذاری و زمان شرکت Autodesk

اولین چالش Splunk در سال 2007

Splunk اولین بار در سال 2007 در دفتر مرکزی Autodesk به عنوان راهی برای کنترل و مهار اطلاعات دستگاهها مورد استفاده در عیب یابی عملی، مورد استفاده قرار گرفت. امروزه استفاده از این ابزار گسترش یافته و شامل پایش لحظهای، نظارت امنیتی دقیق و تحلیل کامل فرآیندهای کسب و کار در سراسر بخش های اجرایی Autodesk شامل موارد زیر است:

• سرویس های اطلاعاتی سازمانی یا EIS : مسئولیت مدیریت اطلاعاتی سراسری شامل اطلاعات امنیتی و مدیریتی را بر عهده دارد.

• گروه های مشتریان Autodesk یا ACG : مسئولیت کلیه محصولات مصرفی Autodesk بر عهده این بخش است.

• مدل سازی اطلاعات و بستر محصولات یا IPG : مسئولیت راهکارهای Autodesk برای مشتریان تجاری و صنعتی شامل طراحان و مهندسین کلیه صنایع است.

Autodesk به منظور کاهش زمان شناسایی و حل مسایل امنیتی از Splunk ES استفاده میکند. همچنین این شرکت از Splunk App در AWS به منظور ارایه و مدیریت انعطاف پذیر منابع برای Splunk Enterprise و سایر برنامههای مهم و حساس، بهره میگیرد. توانمندسازی تصمیم گیری های مبتنی بر داده شرکت Autodesk با استفاده از Splunk Enterprise، Splunk App for AWS، Splunk Enterprise Security و سایر راهکارهای Splunk، درک کاملی نسبت به کارایی عملیاتی، امنیتی و عملکرد محصولات خود، کسب کرد. همچنین این شرکت با استفاده از تحلیلهای مبتنی بر داده و انعطاف پذیر Splunk و بستر مبتنی بر AWS، نتایجی همچون صرفه جویی در زمان، کاهش هزینه سرمایه و افزایش حوزه و ژرفای تصمیمات حیاتی را کسب کرده است.

پاسخ رخدادها incident response splunk

پاسخ رخدادها incident response splunk

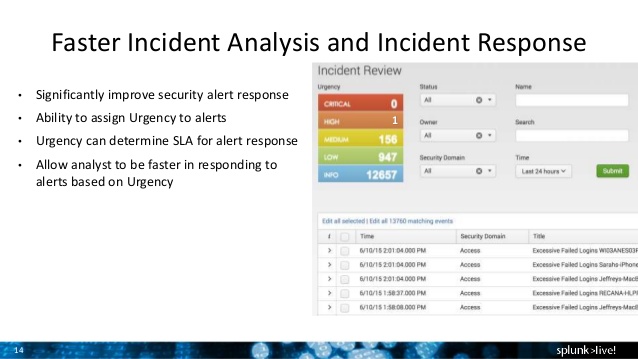

درون مایه هر استراتژی واکنش در مقابل حوادث، شامل بستر پایداری از SIEM است که نه تنها امکان شناسایی رخدادهای متمایز را فراهم میکند بلکه ابزاری به منظور ردیابی و تفسیر آنها ارایه میدهد. راهکارهای امنیتی میبایست برای کلیه اعضای یک سازمان با سطوح مختلف دسترسی و نقشهای کاری متفاوت فراهم شود. سایر قابلیتهای کلیدی شامل همگرایی دستی و یا خودکار رویدادها، پشتیبانی از APIs که امکان استخراج و ورود اطلاعات سیستم های Third-party را داشته باشند، قابلیت تجمیع شواهد قانونی و کتابچه راهنما به منظور هدایت شرکتها در پاسخگویی به حوادث امنیتی خاص است. مهمترین قابلیت SIEM مبتنی بر تحلیل شامل قابلیت پاسخگویی خودکار میشود که امکان ایجاد اختلال در فرآیند یک حمله سایبری را فراهم میکند. در واقع بستر SIEM، میایست به صورت hub around بوده به عبارت دیگر امکان تنظیم یک جریان کار سفارشی برای مدیریت حوادث وجود داشته باشد. مطمئنا هر یک از رخدادها سطح ضرورت متفاوتی دارند. بستر SIEM مبتنی بر تحلیل از طریق داشبوردهایی که قابلیت رده بندی رخدادهای مهم را دارند امکان طبقه بندی شدت تهدیدات بالقوه را خواهند داشت و به بررسی جزییات رخدادها با هدف کسب شواهد تحقیقاتی میپردازد. در نتیجه بستر SIEM مبتنی بر تحلیل، ابزاری ارزشمند به منظور تصمیم گیری و تعیین بهترین واکنش در مقابل هر رویدادی را در اختیار سازمانها قرار میدهد. قابلیتهای پاسخگویی شامل توانایی شناسایی و تعیین وضعیت رخدادهای مهم، تعیین شدت آن، ایجاد روند بازسازی و رسیدگی کل فرآیند یک رخداد و حوادث جانبی آن است. در ضمن داشبوردی ساده جهت اعمال مستقیم فیلترها در حین یک تحلیل و توسعه و یا کاهش سطح تحقیق ضروری است. در نهایت کلیه اعضای تیم امنیتی باید امکان اعمال واکنش مناسب، تعیین جدول زمانی انجام کار و یادداشت اعمال صورت گرفته به منظور آگاهی سایر اعضای گروه از رخدادها و واکنشهای در نظر گرفته شده، را داشته باشند. این جداول زمانی در یک دیتابیس به منظور بررسی حملات و اجرای راهکار مقابله با حوادث مشابه، نگهداری می شوند.

تضمین قابلیت پایش سراسری شبکه شرکت PagerDuty به وسیله Splunk Cloud و AWS

مشتریان گرایش خاصی به PagerDuty، enterprise incident response service دارند، این امر به منظور مدیریت و رفع سریع و کارآمد مشکلات IT به وجود آمده است. زمانی که شرکتهای مبتنی بر ابر نیازمند راهکاری جهت تامین الزامات تحلیل های عملیاتی خود بودند؛ رویکردی که اغلب این شرکتها در این خصوص اتخاذ کردند، استفاده از Splunk cloud در AWS است. PagerDuty با استفاده از Splunk cloud و AWS، دسترس پذیری سرویسها و امکان توسعه آنها متناسب با تقاضای مشتریان را تضمین میکند.

PagerDuty از زمان استقرار Splunk Cloud از مزایایی که از جمله آنها می توان به موارد زیر اشاره کرد، بهره مند شده است:

• تضمین رضایت مشتریان و ارایه خدمات ابری با دسترس ذیری بالا

• کاهش 30 درصدی هزینه های ارایه خدمات نسبت به سرویسهای پیشین

• کاهش زمان پاسخگویی و رفع مشکلات در زمان وقوع رخدادهای امنیتی (از 10 دقیقه تا حدود یک دقیقه و یا چند ثانیه)

اهمیت Splunk

با توجه به شرایط چالش برانگیز بازارها پس از رکود اقتصادی سال 2008، Travis Perkins PLC اولویت های سرمایه گذاری خود را تغییر داده و بدین ترتیب حوزه IT شرکت دیگر اولویت سرمایه گذاری شرکت نبوده است. در سالهای اخیر، بهبود شرایط کسب وکار موجب بازنگری و بررسی استراتژیک زیر ساختها شده و بکارگیری راهکارهای مبتنی بر ابر به عنوان رویکردی در کاهش هزینهها و افزایش انعطاف پذیری مورد استفاده قرار گرفتند. زمانی که Travis Perkins PLC سرویس هایی از جمله G Suite از Google Cloud، Amazon Web Services و Infor CloudSuite به صورت ابری منتشر کردند، متوجه عدم کارایی SIEM موجود در پاسخگویی به رخدادهای امنیتی موجود در یک محیط ترکیبی شدند. بنابراین به بررسی راهکارهای جایگزین ارایه شده توسط شرکتهای HP، IBM و LogRhythm پرداختند و پس از مقایسه جزییات هر یک از این راهکارها، Splunk Cloud، Splunk Enterprise و Splunk ES به منظور کسب دیدکلی نسبت به رخدادهای امنیتی صورت گرفته انتخاب شدند. Arup Chakrabarti، مدیر بخش مهندسی زیرساخت در PagerDuty که شامل بخشهای قابلیت اطمینان سایتها، بستر داخلی و مهندسی امنیتی است. هدف این بخش ارتقا بهره وری و کارایی در سراسر سازمان است.

PagerDuty پیش از استفاده از Splunk Cloud از یک راهکار مبتنی بر ثبت وقایع استفاده می کرده است، که با توجه به گسترش سازمان شاخص گذاری و نگهداری از هزاران گیگابایت رخداد ثبت شده غیر ممکن بوده است. علاوه بر این تیم امنیتی با مشکل بزرگتری مواجه بود و آن استخراج داده های عملی از حجم عظیم اطلاعات ثبت شده و تصمیم گیری و پاسخ سریع در زمان وقوع رویدادها است. پس از اجرای Splunk Cloud در کنار سرویس موجود، تیم امنیتی سرعت ارایه شده در پاسخگویی به رخدادها توسط Splunk Cloud را معقول و تضمین کننده سرعت بالای پاسخگویی و دسترس پذیری بالا برای مشتریان دانست. در طول چند روز مهندسین عملیات انتقال به Splunk Cloud را انجام دادند.

Chakrabarti بیان کرد:” با استفاده از راهکار پیشین، مدت زمان جستجو در دادهها تا 30 دقیقه می رسید که اغلب نتیجه بدست آمده نیز غیر قابل قبول بوده است. با استفاده از Splunk Cloud، زمان مورد نیاز برای تفکیک دادهها از منظر مشتری از چند ثانیه تا حداکثر 10 دقیقه کاهش یافته است. همچنین اگر چه انتخاب Splunk Cloud از منظر هزینه مورد بررسی قرار گرفته نشده بود، لیکن تیم حسابداری از کاهش هزینه های ایجاد شده توسط طرح جدید شگفت زده شده اند.”

1- پایش و نظارت بر کاربران

کمترین وضعیت نظارت بر کاربران، شامل پایش فعالیتهای کاربر، تحلیل میزان دسترسی، احراز هویت داده، استقرار user context و ارایه هشدارهای لازم در خصوص هرگونه رفتار مشکوک، نقض قوانین و سیاست گذاری ها است. نظارت بر کاربران می بایست به صورت هدفمند صورت گیرد، برخی کاربران بیشتر از سایرین در معرض اهداف حملاتی قرار میگیرند؛ لذا لزوم بررسی دقیق تر این کاربران مشاهده میشود، چرا که در صورت قرار گرفتن آنها در معرض چنین خطراتی احتمال بروز آسیب بیشتری برای کل سیستم را در پی دارد. در حقیقت با توجه به وجود چنین ریسکهایی، بسیاری از صنایع قانونی از پایش کاربران، به منظور تامین الزامات قوانین گزارش compliance استفاده میکنند. دستیابی به این اهداف نیازمند دیدگاه به هنگام و قابلیتهای بهره برداری از مکانیزمهای مختلف احراز هویت است که امکان توسعه در انواع مختلف برنامه های 3rd party را داشته باشند.

بهره گرفتن شرکت Travis Perkins PLC از SIEM مبتنی بر تحلیل به منظور فعال سازی قابلیت گذار به ابر ترکیبی

شرکت Travis Perkins PLC یکی از خرده فروشان بازار بازسازی ساختمانها در بریتانیا با 28000 کارمند و 2000 بازار فروش است. در سال 2014 این شرکت اولین اقدامات لازم به منظور استقرار سیستمهای مبتنی بر ابر را آغاز کرد، لیکن راهکارهای امنیتی موجود در شرکت پاسخگوی نیازهای محیط هیبریدی نبود. بنابراین شرکت به بررسی راهکارهای جایگزین پرداخت و لذا Splunk Cloud را انتخاب کرد و Splunk Enterprise و Splunk ES را به عنوان SIEM مورد استفاده قرار داد.

از زمان استقرار Splunk شرکت Travis Perkins PLC از مزایای آن شامل موارد زیر بهره مند شده است:

• افزایش قابلیت پایش و نظارت کل شبکه زیرساخت هیبریدی

• قابلیت شناسایی و واکنش در مقابل تهدیدات پیچیده سایبری

• کاهش هزینه های IT با توجه به کارایی بیشتر منابع

2- ایجاد امنیت سراسری

Travis Perkins PLC از استقرار Splunk ES نه تنها به منظور بهره برداری امنیتی بلکه جهت ارتقا آگاهی امنیتی همه افراد استفاده میکنند. کارکنان تیمهای IT، از طریق دسترسی به داشبوردهای خود و دریافت هشدارهای لازم امکان پاسخگویی موثر در مقابل تهدیدات بالقوه و انجام اقدامات ضروری پیش از ارجاع به تیمهای امنیتی را خواهند داشت. بنابراین Travis Perkins PLC یک مرکز عملیاتی SOC بسیار مطمئن بدون نیاز به سرمایه گذاری قابل توجه مستقر کرده است.

3- سیستم دفاعی خودکار

تامین امنیت برای تیم فناوری شرکت Travis Perkins PLC، با وجود 24000 کارمند در سراسر بریتانیا که ابزارهای ارتباطی متفاوتی را مورد استفاده قرار میدهند، مسالهای چالش برانگیز است. در حال حاضر این شرکت با استفاده از Splunk ES، ریسک فعالیتهای مختلف را بر اساس دادههای موجود و یا بر مبنای هشدارهای ارایه شده توسط راهکارهای امنیتی موجود، محاسبه میکنند. در کسب وکارهایی که با مشکلاتی چون حملات فیشینگ ایمیل روبرو هستند، چنانچه کلاینت مشکوکی شناسایی شود، هشدارهای لازم از طریق بستر Splunk به صورت خودکار تولید و ارایه میشود. سپس تیمهای مرتبط با استفاده از یک پاسخ از پیش تعیین شده واکنش متناسب را نشان میدهند. Splunk ES به صورت گلوگاهی با دید جامعی نسبت به کل داراییها و کاربران عمل کرده و نقش بسزایی در کاهش زمان مورد نیاز برای حل و فصل مشکلات امنیتی ایفا میکند.

4-سیستم هوشمند مقابله با تهدیدات

SIEM مبتنی بر تحلیل دو شکل متمایز از سیستمهای هوشمند دفاع در مقابل تهدیدات را ارایه میدهد. نوع اول شامل اطلاعاتی چون شاخصهای compromise، تکنیک ها و فرآیندهایی جهت مقابله با انواع مختلفی از رخدادهای امنیتی و فعالیتهای مشکوک است. این سیستم هوشمند موجب سهولت شناسایی فعالیتهای غیرمعمول مانند اتصالات outbound به IP خارجی که به عنوان سرور C2 وجود دارند، شده است. با این سطح از اطلاعات تهدیدات، تحلیلگران به ارزیابی دقیق تر خطرات پرداخته و تاثیر و اهداف حملات را بررسی و به اولویت بندی پاسخ ها میپردازند.

نوع دوم اطلاعات، شامل ارزیابی میزان اهمیت منابع، کاربری، ارتباطات، مالکیت و در نهایت نقش کاربران و وضعیت فعالیتهای آنها است. این اطلاعات از لحاظ تحلیل میزان خطر و تاثیرات بالقوه آن اهمیت فراوانی دارد. به عنوان مثال SIEM مبتنی بر تحلیل، میبایست توانایی تایید اطلاعات هویتی کارمندان و مشخصات هویتی VPN آنها را در هنگام ورود به منظور ارایه اطلاعات مورد نیاز کارمندان در هر نقطه جغرافیایی، داشته باشد. به منظور ارایه سطوح عمیق تری از تحلیل های هوشمند، SIEM ملزم است قابلیت نفوذ به سایر API به منظور درک فرآیند کاری آنها و همچنین ترکیب دادههای بدست آمده از دیتابیسهای مرتبط با machine data را داشته باشد. اطلاعات سیستمهای هوشمند مقابله با تهدیدات میبایست با machine data تولید شده توسط زیرساخت های مختلف IT و برنامههای گوناگون به منظور ایجاد یک watch list ادغام شوند، قوانین همبستگی و Query مختلف در افزایش نرخ تشخیص موفق و زود هنگام هر گونه نقض قوانین و تعهدات تاثیر بسزایی خواهند داشت. این اطلاعات همواره ملزم به حفظ ارتباط و همبستگی با دادههای رخدادها هستند و به بخش گزارشات داشبوردها افزوده شده و یا به ابزارهای مرتبط مانند فایروال و یا IPS که امکان بازیابی و پیشگیری از نفوذ را دارند، ارجاع داده میشوند. داشبوردهای ارایه شده توسط SIEM باید قابلیت شناسایی و ردیابی وضعیت محصولات آسیب پذیر مستقر شده در محیط IT را داشته باشند؛ این مراحل شامل بررسی صحت و سقم سیستم های اسکن شده و مشخص کردن سیستمهایی که عملیات اسکن آسیب پذیری بر آنها صورت نگرفته است، میشود. به طور خلاصه یک سیستم هوشمند مقابله با تهدیدات به ارایه پوشش کاملی از راهکارهای مقابله در برابر انواع مختلف تهدیدات، سیستم شناسایی تهدیدات مبتنی بر هوش مصنوعی، اولویت بندی تهدیدات بر مبنای لیستهای مختلف تهدیدات و تعیین بار هر یک از تهدیدات به منظور تشخیص ریسکهای واقعی تهدید کننده کسب و کارها، می پردازد.

یکپارچه سازی سیستم هوشمند امنیتی به اشتراک گذاشته شده در 40 نمایندگی سطح شهر لس آنجلس

شهر لس آنجلس به منظور محافظت از زیرساختهای دیجیتالی خود نیازمند آگاهی وضعیتی از موقعیت امنیتی و استقرار سیستمهای امنیتی هوشمند مقابله با تهدیدات برای ادارات و ذینفعان خود است. در گذشته بیش از 40 سازمان از اقدامات امنیتی متفاوتی استفاده میکردند که این مساله پیچیدگی ترکیب و تحلیل دادهها را در پی داشت. لس آنجلس خواستار یک سیستم اطلاعاتی SaaS قابل توسعه و راهکاری برای مدیریت رخدادها به منظور شناسایی، اولویت بندی و کاهش تهدیدات به منظور پایش کامل فعالیتهای مشکوک و ارزیابی خطرات موجود، بوده است. از زمان استقرار Splunk Cloud و Splunk ES، این شهر از مزایای زیر بهره مند شده است:

• ایجاد SOC در سطح شهر

• سیستم هوشمند بهنگام مقابله با تهدیدات

• کاهش هزینه های عملیاتی

ایجاد آگاهی situational

Splunk Cloud دیدگاه جامعی نسبت به موقعیت امنیتی این شهر فراهم کرده است. فرستنده های Splunk اطلاعات رخدادهای ثبت شده از بخشها و ادارات مختلف شهر را به Splunk cloud ارسال میکنند، در این بخش اطلاعات نرمال سازی شده و به SOC یکپارچه بازگردانده میشوند، سپس اطلاعات بررسی شده و در داشبوردهای Splunk قابل مشاهده خواهند بود. با استفاده از داشبوردهای پیش ساخته و قابل تنظیم Splunk ES اطلاعات اجرایی و تحلیلهای صورت گرفته همواره در دسترس خواهند بود و اطلاعات کاملی در ارتباط با رخدادهای امنیتی صورت گرفته در سراسر زیرساخت فناوری شهر فراهم میآورند. تیم Lee با استفاده از اطلاعات بروزرسانی شده، به مقایسه اطلاعات machine data، شامل اطلاعات ساختار یافته و غیر ساختار یافته پرداخته و کلیه اطلاعات مورد استفاده در سیستم های هوشمند مقابله با تهدیدات را استخراج میکنند.

5- سیستم هوشمند مقابله با تهدیدات بهنگام

SOC یکپارچه این شهر علاوه بر جمع آوری اطلاعات، به تهیه و ارایه اطلاعات عملی نیز میپردازد و اطلاعات Splunk Cloud را به سیستمهای هوشمند مقابله با تهدیدات منتقل میکند. اطلاعات با نمایندگیهای مختلف سطح شهر و همچنین سازمانهای ذینفع خارج از شهر همچون FBI، اداره امنیت داخلی، سرویس های مخفی و سایر سازمان های اجرایی قانونی به اشتراک گذاشته میشود. با استفاده از این اطلاعات این شهر با سازمانهای فدرال در شناسایی ریسکها و توسعه استراتژی های جلوگیری از نفوذ همکاری میکند.

Lee اظهار داشت: “ما با استفاده از آگاهی situational، موقعیت و وضعیت خود را درک می کنیم، لیکن با استفاده از سیستمهای هوشمند مقابله با تهدیدات قادر به شناسایی مهاجمان خواهیم بود. در حال حاضر درصدد اجرای یک برنامه هوشمند یکپارچه و Splunk SIEM به عنوان یک بستر مدیریت مرکزی اطلاعات که قابل استقرار در ISOC است، هستیم.”

تحلیل های پیشرفته

SIEM مبتنی بر تحلیل، امکان انجام تحلیلهای پیشرفته از طریق بکارگیری روشهای کمی پیشرفته همچون داده کاوی پیش نگر، آماری و توصیفی، machine learning، شبیه سازی و بهینه سازی، را به منظور ارایه دید کاملی نسبت به تهدیدات صورت گرفته دارد. روش های تجزیه و تحلیل پیشرفته شامل تشخیص رفتارهای خلاف قاعده، peer group profiling و مدل سازی ارتباطات کلیه ابزارها و نرم افزارها است. SIEM مبتنی بر تحلیل، نیازمند ارایه ابزارهایی جهت مشاهده قابلیت پایش و ایجاد ارتباط میان اطلاعات، به عنوان مثال نگاشت طبقه بندی شده رخدادها در مقابل زنجیره ای از حملات و یا ایجاد heat map به منظور پشتیبانی بهتر بررسی رخدادها، است. تامین کلیه موارد بالا مستلزم دسترسی است که بستر SIEM امکان استفاده از الگوریتمهای machine learning را ممکن کرده و امکان بررسی و شناسایی خودکار یک رفتار معمول و عادی از یک رفتار مشکوک را داشته باشد. این سطح از تحلیل رفتاری قابلیت ساخت، اعتبارسنجی و استقرار مدلهای پیش نگر را فراهم میکند. در این مساله حتی امکان استفاده از مدلهای ساخته شده با سایر نرم افزارهای 3rd party نیز در بستر SIEM وجود دارد.

6-مستقر کردن SIEM مبتنی بر ابر در سیستم هوشمند امنیتی شرکت Equinix

شرکت Equinix ارتباط میان کسب وکارهای پیشرو جهان با مشتریان و کارمندان آنها در 33 بازار بزرگ در سراسر 5 قاره را برقرار میکند. امنیت، یکی از مهمترین فاکتورها در شرکت Equinix است؛ زیرا هزاران شرکت در سراسر جهان بر دیتاسنترها و سرویسهای ارتباطی این شرکت متکی هستند. Equinix به منظور کسب یک دیدگاه یکپارچه در زمینه زیر ساخت امنیتی خود، نیازمند یک راهکار مبتنی بر ابر با قابلیت مدیریت و پایش مرکزی، کاربری SIEM است که امکان استقرار ساده، سریع و عملیاتی آن وجود داشته باشد.

از زمان استقرار Splunk Cloud و Splunk ES، این شرکت از مزایای زیر بهره مند شده است:

• قابلیت اطمینان

• ارتقا وضعیت امنیتی

• صرفه جویی در زمان و هزینه

ارزیابی میزان قابلیت پایش زیرساخت توسط Splunk Cloud و Splunk ES

قبل از Splunk Cloud شرکت Equinix در هر ماه با حجم عظیمی در حدود 30 بیلیون اطلاعات خام رخدادهای امنیتی تولید شده، روبرو بود. با استفاده از Splunk Cloud و Splunk ES، تیم امنیتی این اطلاعات خام را در 12000 رخداد امنیتی مرتبط دسته بندی کرده است و 20 هشدار امنیتی قابل اجرا ارایه میدهند، بنابراین یک سیستم هوشمند امنیتی عملیاتی که پایه SOC اختصاصی است، فراهم میشود. با استفاده از کلیه اطلاعات جمع آوری شده در بستر Splunk، تیمهای امنیتی امکان بررسی دادههای با مرجع متقابل بین سیستمها و جستجو و پاسخ تا سی درصد سریع تر به رخدادها را خواهد داشت. George Do، مدیر امنیت اطلاعات شرکت Equinix بیان کرد:”هدف نهایی ما حفاظت از مشتریان، کارمندان و اطلاعات است. با استفاده از Splunk cloud و Splunk ES به عنوان بستر SIEM، اطلاعات همواره به صورت امن در دسترس ما خواهد بود”. او همچنین اظهار داشت: “هر زمان نیاز به بررسی یک رویداد وجود داشته باشد، اطلاعات امنیتی مرتبط با آن در داشبورد Splunk تیم های امنیتی و مدیران اجرایی سطح C قابل مشاهده خواهد بود. در مقایسه با SIEM سنتی محلی موجود، این روش موجب صرفه جویی در زمان و کاهش 50 درصدی هزینههای مالکیت (TCO ) شده است.” در حال حاضر این شرکت با استفاده از مزیتهای Splunk ES به یک راهکار تحلیل امنیتی جامع دست یافته است. هر زمان نشانههای رفتارهای مشکوک کاربری مشاهده شود، به عنوان مثال زمانی که یک کارمند محلی به صورت غیرمنتظره وارد سامانه قاره دیگری شود، بلافاصله هشدارهای با اولویت امنیتی بالا به تیم امنیتی ارسال میشود. همچنین بکارگیری Splunk Cloud به همراه Splunk ES در این شرکت امکان جلوگیری از افشای اطلاعات حساس را ایجاد کرده است. به ویژه در شرایط خاص مدیران از این اطلاعات به منظور تشخیص تخلفات کارمندان در خصوص سرقت اطلاعات محرمانه استفاده میکنند.

ارزیابی میزان قابلیت پایش زیرساخت توسط Splunk Cloud و Splunk ES

7-قابلیت شناسایی پیشرفته تهدیدات یا

تهدیدات به صورت پیوسته تکامل مییابند. SIEM تحلیلی با استفاده از استقرار سیستم پایش امنیتی شبکه امکان مطابقت با تهدیدات جدید، شناسایی و بررسی endpoint قابلیت واکنش در مقابل sandboxing ارائه میدهد و تحلیل رفتاری در ترکیب با سایر سیستمهای شناسایی قابلیت قرنطینه تهدیدات بالقوه جدید را خواهد داشت. اغلب فایروالها و راهکارهای جلوگیری از نفوذ تمام این قابلیتها را به صورت همزمان ندارند.

هدف نهایی نه تنها تشخیص تهدیدات است بلکه تعیین دامنه این تهدیدات از طریق شناسایی نحوه حرکت و تاثیرات آنها، نحوه محدود کردن و نوع به اشتراک گذاری اطلاعات را نیز در بر میگیرد.

رویکرد SAIC در ارتقا قابلیت پایش و شناسایی تهدیدات

SAIC، یک تکنولوژی پیشرو در زمینه بازارهای فنی، مهندسی و اطلاعات سازمانی است. SAIC، با دارا بودن تخصص در زمینههای تحقیقات علمی، سرویسهای مدیریت برنامه و IT بیشترین درآمد خود را از سازمان هایی چون دولت ایالات متحده امریکا کسب می کند. این شرکت نیاز به ساخت مرکز عملیات امنیتی (SOC) و یک تیم پاسخگویی به رویدادهای کامپیوتری (CIRT)، به منظور مقابله با حملات سایبری دارد. این شرکت از زمان توسعه بستر Splunk از مزایای زیر بهره مند شده است:

• ارتقا وضعیت امنیتی و عملیاتی

• کاهش 80 درصدی زمان تشخیص و بازیابی

• امکان پایش کامل محیط شرکت

چرا SIEM سنتی موجود در شرکت پاسخگوی نیازهای توسعه ای آن نیست؟

در سال 2013 پس از تفکیک SAIC به دو شرکت مجزا با هدف تفکیک حوزههای کاری، SAIC ملزم به ساخت یک SOC به عنوان بخشی از برنامه امنیتی جدید خود بود. با وجود اینکه این شرکت زیرساختهای امنیتی مورد نیاز خود را داشته است لیکن کمبود راهکاری جهت مدیریت رخدادها و اطلاعات امنیتی به منظور تحکیم سیستم دفاعی مشهود میباشد. SIEM سنتی موجود در شرکت پاسخگوی نیازهای توسعهای آن نیست؛ بنابراین این شرکت تصمیم به ارتقا SIEM با استفاده از Splunk Enterprise گرفته است، از طریق این بستر امکان شناسایی رخدادها با استفاده از بررسی ارتباطات آنها و تحقیق در ارتباط با رخدادهای امنیتی وجود دارد. در حال حاضر کارکنان IT شرکت از راهکارهای Splunk مستقر شده به منظور پایش شبکه، مدیریت عملکرد، تحلیل نرم افزارها و ارایه گزارش ها استفاده میکنند. هنگامی که SAIC شروع به ساخت SOC جدید خود کرد، این شرکت تصمیم به استفاده از Splunk به عنوان یک بستر هوشمند امنیتی برای کلیه نیازهای SIEM خود همچون شناسایی رخدادها، بررسی و پایش پیوسته، ارایه هشدارها و تحلیل های یکپارچه، گرفته است.

شناسایی و نظارت کامل بر تهدیدات سراسر شبکه

در حال حاضر شرکت SAIC از Splunk به منظور نظارت بر تهدیدات سراسر شبکه استفاده میکند. در SOC، تحلیلگران داشبوردهای سفارشی Splunk را به منظور ارایه هشدارهای لازم در صورت مشاهده هرگونه نشانه ای از رفتارهای غیرمعمول و یا غیرمجاز، مورد استفاده قرار میدهند. در حال حاضر آنها از تهدیدات شناخته شده، مبتنی بر امضا (مانند تهدیداتی که از طریق IDS و یا بدافزارها وارد میشوند) و ناشناخته (همچون یک کاربر با دسترسیهای مجاز فعالیتهای مشکوکی را انجام میدهد)، به صورت آنی مطلع میشوند.

SIEM سنتی از روشهای از پیش تعیین شده و غیر قابل تغییر به منظور انجام جستجوها استفاده میکنند که اغلب در بررسی تهدیدات پیشرفته و تولید خطای نوع اول و نوع دوم ناتوان هستند. تحلیلگران SAIC، با استفاده از بستر Splunk علاوه بر قابلیت جستجوهای دقیق به منظور شناسایی تهدیدات و هرگونه IOC ، تیم امنیتی امکان ارزیابی و مدیریت ریسک را خواهد داشت. در حال حاضر مدیران اجرایی از جمله CISO، میتوانند شاخصهای کلیدی فعالیت هر یک از تهدیدات شامل فرآیند تهدید، محل جغرافیایی منبع تهدید و جدیدترین IOC، را مشاهده کنند.

الزامات SIEM در سرویس اسپلانک

اکنون که درون مایه راهکارهای تحلیلی SIEM بیان شد. شش قابلیت اصلی SIEM مبتنی بر تحلیل به شرح جدول زیر است. پایش لحظهای سرعت رشد تهدیدات بسیار بالا است و مدیران IT ملزم به پایش پیوسته و بررسی آنی ارتباط میان رخدادها به منظور شناسایی و متوقف کردن آنها هستند. پاسخ آنی در برابر حوادث IT نیازمند یک روش سازماندهی شده به منظور مدیریت هر گونه نقص احتمالی به همراه هر گونه نقض امنیتی و یا حمله با هدف محدود کردن آسیب ها و کاهش زمان بازیابی است. پایش کاربران نظارت دقیق بر فعالیت کاربران مسالهای بحرانی و حساس به منظور شناسایی نقاط ضعف و سوء استفادهها است. نظارت بر فعالیت کاربران یکی از الزامات شناسایی compliance است. سیستم هوشمند مقابله با تهدیدات چنین سیستم هوشمندی در شناسایی فعالیت های غیرمعمول، شناسایی ریسکهای کسب و کار و اولویت بندی اقدامات نقش شایانی دارد. تجزیه و تحلیل پیشرفته تحلیل حجم عظیم دادهها بهترین راه برای کسب دید کلی نسبت به آنها است و machine learning امکان تحلیل خودکار و شناسایی تهدیدات پنهان را در اختیارمان قرار میدهد. سیستم پیشرفته شناسایی تهدیدات متخصصان امنیت نیازمند ابزارهای ویژهای به منظور نظارت، تحلیل و شناسایی تهدیدات در سراسر زنجیره حملات هستند. این قابلیتها به سازمانها امکان استفاده از SIEM در طیف گسترده ای از موارد امنیتی و compliance، را میدهد.

در همین راستا، شرکت پایه ریزان فناوری هوشمند توانایی ارائه مشاوره و راه اندازی راهکارهای Splunk را دارد، جهت مشاوره با کارشناسان ما تماس بگیرید.

امتیاز بازدید کننده: ستاره ها 5