معرفی و طراحی سرویس CISCO ASA WITH FIREPOWER

آشنایی با فایرپاور در فایروال سیسکو

در این فصل ضمن معرفی راهکارهای امنیتی سرویس های مختلف Cisco ASA With FirePOWER، به ارائه دستورالعمل های لازم جهت دستیابی به حداکثر کارایی این سرویسها پرداخته میشود. در این فصل عناوین ذیل مورد بررسی قرار خواهند گرفت.

معرفی سرویسهای Cisco ASA With FirePOWER

راهکارهای امنیتی این شرکت منحصرا بر روی شناسایی حمله متمرکز نیست، بلکه توانایی به حداقل رساندن آثار یک حمله را نیز دارند. شرکتها میبایست در طول حمله امکان مشاهده و کنترل مداوم سراسر شبکه را داشته باشند؛ ضروری است این مشاهدات قبل از حمله، در طول حمله فعال، و پس از اینکه مهاجم تخریب یا سرقت اطلاعات انجام داد، تداوم داشته باشد.

سرویس های Cisco ASA With FirePOWER و AMP شرکت سیسکو، راهکارهای امنیتی جهت شناسایی تهدیدها و اجرای سیاستگذاریهای امنیتی سختگیرانه قبل از حملهها، ارایه میدهند. در فصل اول با اعضای مختلف ابزارهای Cisco ASA، شکلها، اندازهها و کاربردهای آنها در بنگاه های اقتصادی کوچک، متوسط و بزرگ آشنا شدیم. شرکت سیسکو سرویس Cisco ASA With FirePOWER را به عنوان بخش یکپارچههای از تکنولوژی SourceFire ارائه کرده است، که قابلیتهای ذیل را فراهم می آورد:

1- کنترل دسترسی:

قابلیت های مبتنی بر سیاستگذاریهای امنیتی امکان شناسایی، بررسی و گزارش گیری از ترافیک عبوری از فایروال را برای مدیر امنیتی شبکه فراهم میآورد. سیاست های کنترل دسترسی اجاره عبور یا عدم عبور ترافیک شبکه را تعیین میکنند؛ به عنوان مثال میتوان دستورالعملی جهت بررسی یا بلوکه کردن و یا اجازه عبور بدون بازبینی برای ترافیک شبکه تعریف کرد. بدون در نظر گرفتن قوانین امنیتی ساده یا پیچیده تعريف شده توسط كاربر برای شبکه، امکان کنترل ترافیک شبکه براساس نواحی امنیتی، مکانهای جغرافیایی شبکه، پورتها، برنامهها، درخواستهای URL به ازای هر کاربر وجود دارد.

2- پیشگیری و تشخیص نفوذ:

این قابلیت به مدیران امنیتی شبکهها کمک شایانی در شناسایی مهاجمان با مقاصد دسترسی غیرمجاز، ایجاد اختلال و یا سرقت اطلاعات شبکه، خواهد کرد. قوانین تشخیص و پیشگیری از نفوذ بر اساس سیاستگذاریهای کنترل دسترسی تعریف میشوند، که امکان تعریف و تنظیم سیاستگذاریهای امنیتی را تا جزئیترین بخش ترافیک شبکه فراهم می آورند.

3- کنترل فایلها و AMP:

قابلیت کنترل فایل امکان شناسایی، رهگیری، توقیف و بلوکه نمودن فایلهای ارسالی شبکه که حاوی فایلهای بدافزار و یا فایلهای آرشیو هستند، را فراهم میآورد؛ همچنین امکان شناسایی و مسدود کردن کاربرانی را که قصد ارسال و دریافت فایلهایی با فرمتهای مشخص از طریق رنجها مختلفی از پروتکلهای کاربردی شبکه را دارند، ارایه میدهد. کنترل فایلها را میتوان به عنوان بخشی از سیاستگذاریهای کنترل دسترسی و Application Inspection تعریف کرد.

4- APIs :

سرویسهای Cisco ASA With FirePOWER به چند روش با سیستمهایی که قابلیت پشتیبانی از API را دارند، تعامل دارند:

ماژول Cisco ASA With FirePOWER میتواند به عنوان یک ماژول سخت افزاری در ASA 5585-X و یا به عنوان یک ماژول نرم افزاری در یک هارد SSD در تمام سریهای ASA 5500-X استفاده شود. ماژول Cisco ASA With FirePOWER در سری 5505 پشتیبانی نمیشود. برای سری ASA 5512-X تا ASA 5555-X ملزم به استفاده از یک هارد SSD هستید؛ استفاده از SSD در سریهای 5506-X، 5508-X و 5516-X مرسوم است.

جهت کسب اطلاعات بیشتر از لایسنس سیسکو و مشاهده محصولات به صفحه مرتبط به آن مراجعه کنید.

حالتهای Inline و Promiscuous در فایروال سیسکو

ماژول Cisco ASA With FirePOWER را به دو شکل زیر میتوان پیکربندی کرد:

الف) حالت Inline

ب) حالت Promiscuous monitor-only (passive) mode

حالت Inline

زمانیکه Cisco ASA With FirePOWER در وضعیت Inline پیکربندی میشود ترافیک عبوری از شبکه قبل از ارسال به ماژول Cisco ASA With FirePOWER از تدابیر امنیتی فایروال عبور خواهد کرد.

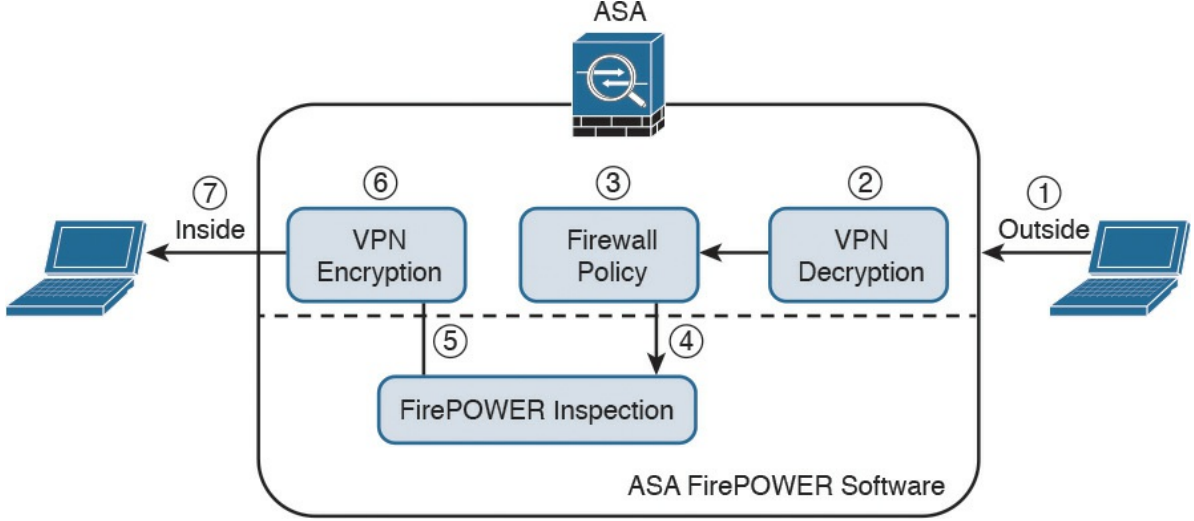

شکل زیر نحوه عملکرد ماژول Cisco ASA With FirePOWER زمانیکه در وضعیت Inline کار میکند را نشان میدهد.

نحوه عملکرد ماژول Cisco ASA FirePOWER در وضعیت Inline

- ترافیک شبکه در واسط مشخص شده در Cisco ASA دریافت میشود.

- چنانچه IPsec و یا SSL VPN تنظیم شده باشند، ترافیک رمزگذاری شده ورودی، رمزگشایی خواهد شد.

- تدابیر امنیتی فایروال به ترافیک اعمال میشود.

- چنانچه ترافیک مورد نظر اجازه عبور از فایروال را دریافت نمايد به ماژول Cisco ASA With FirePOWER وارد خواهد شد.

- ماژول Cisco ASA With FirePOWER ترافیک را شناسایی و تدابیر و رویکرد مناسب امنیتی در قبال آن انجام میدهد، اگر ترافیک با سیاستگذاریهای امنیتی شبکه مغایرتی داشته باشد به عنوان بدافزار شناخته خواهد شد، نتیجه به ماژول Cisco ASA With FirePOWER ارائه شده و ASA علاوه بر بلوکه کردن ترافیک مورد بحث هشدار امنیتی به مدیر شبکه ارسال خواهد کرد. ترافیکهای مجاز نیز اجازه عبور از ASA را خواهند داشت.

- IPsec و یا SSL VPN ترافیک خروجی را رمزگذاری میکنند.

- ترافیک به داخل شبکه ارسال میشود.

آشنایی با حالت monitor-only mode (passive) Promiscuous در فایروال سیسکو فایرپاور

زمانیکه ماژول Cisco ASA FirePOWER در وضعیت Promiscuous monitor-only پیکربندی میشود هر بسته از ترافیک شبکه تعریف شده در رویکردهای امنیتی، به ماژول ارسال میشود.

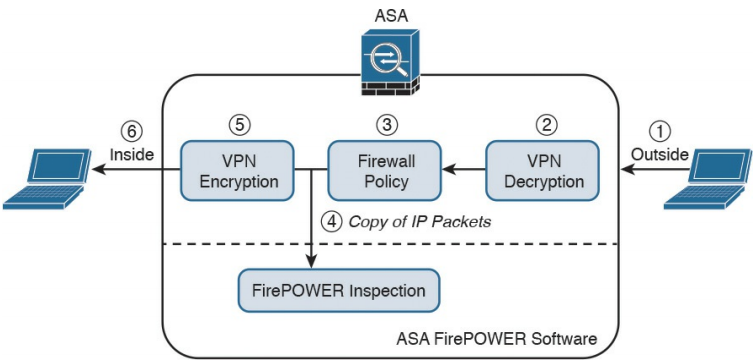

شکل زیر نحوه عملکرد ماژول Cisco ASA With FirePOWER زمانیکه در وضعیت (Promiscuous monitor-only (passive کار میکند، را نشان میدهد.

حالت (Promiscuous Monitor-Only (Passive

- ترافیک شبکه در واسط مشخص شده در Cisco ASA دریافت میشود.

- چنانچه IPsec و یا SSL VPN تنظیم شده باشند ترافیک رمزگذاری شده ورودی، رمزگشایی خواهد شد.

- تدابیر امنیتی فایروال به ترافیک اعمال میشود.

- چنانچه ترافیک مورد نظر اجاره عبور از فایروال را دریافت کرد به ماژول Cisco ASA With FirePOWER وارد خواهد شد. اگر ترافیک با سیاست گذاریهای امنیتی شبکه مغایرتی داشته باشد به عنوان بدافزار شناخته شده، نتیجه به ماژول Cisco ASA With FirePOWER ارائه میگردد و ASA تنها یک هشدار امنیتی به مدیر شبکه ارسال خواهد کرد و ترافیک را بلوکه نمیکند.

- IPsec و یا SSL VPN ترافیک خروجی را رمزگذاری میکنند.

- ترافیک به داخل شبکه ارسال میشود.

همانگونه که مشاهده میکنید موثرترین و مطمئن ترین روش پیکربندی ماژول Cisco ASA With FirePOWER عملکرد آن در وضعیت Inline است. به منظور ارزیابی و تخمین ظرفیت شبکه برای استقرار ابزارهای امنیتی جدید از پیکربندی ماژول Cisco ASA With FirePOWER در وضعیت(Promiscuous monitor-only (passiveاستفاده میشود.

حالتهای کاری ماژول Cisco ASA With FirePOWER تفاوت اندکی نسبت به سایر ابزارهای امنیتی این سری با قابلیت

های ذیل را دارند:

- IPS مستقل در حالتهای فعال و standby

- خوشه بندی

- SFRP

- Bypass and non-bypass modules

ابزارهای NGIPS سری Cisco ASA With FirePOWER در وضعیت های passive، inline، routed و switched قابل توسعه هستند.