بررسی کامل ماژول Cisco ASA

ابزار های مدیریتی سیسکو فایرپاور

مدیر امنیت شبکه گزینههای مختلفی جهت مدیریت ماژول Cisco ASA With FirePOWER در اختیار دارد؛ این ماژول به منظور پیکربندی اولیه و عیب یابی CLI ساده در اختیار مدیران شبکهها قرار میگيرد، همچنین مديران جهت اعمال سیاستگذاریهای امنیتی امکان استفاده از گزینههای ذیل را نيز در اختيار دارند:

- مدیران شبکه ها امکان راه اندازی مرکز مدیریت Cisco Firepower را در یک ابزار مستقل و یا راه اندازی به صورت یک ماشین مجازی را دارند.

- مدیران شبکه امکان راه اندازی ماژول Cisco ASA With FirePOWER از طریق ASDM در سری های ASA 5506-X, 5508-X, 5516-X را دارند.

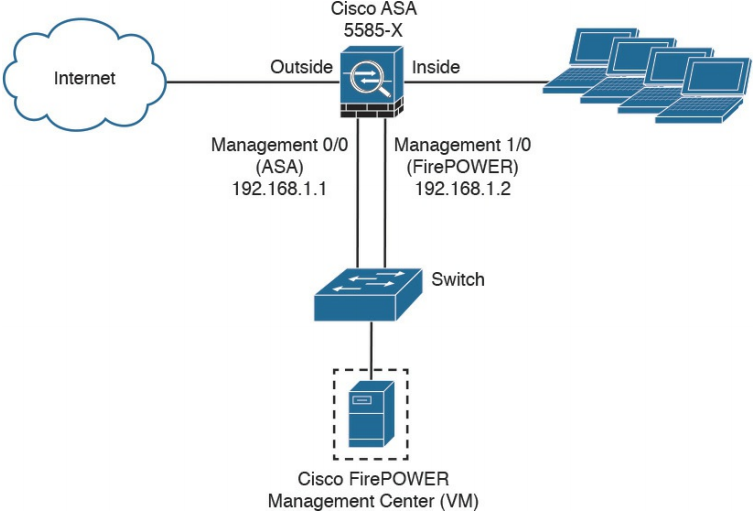

دستیابی به واسط مدیریتی ماژول Cisco ASA FirePOWER در ابزارهای سری ASA 5585-X

سری ASA 5585-X حاوی یک واسط مدیریتی مستقل است که تمام ترافیک ورودی و خروجی ماژول Cisco ASA FirePOWER از واسط مدیریتی عبور میکند؛ قابل توجه است كه واسط مدیریتی به عنوان یک رابط داده نمیتواند مورد استفاده قرار گیرد.

ماژول Cisco ASA FirePOWER به منظور به روزرسانی نرم افزارهای سیستمی و یا بانکهای اطلاعاتی تهدیدها نیاز به دسترسی به اینترنت دارد؛ به ویژه چنانچه ماژول توسط FMC مدیریت شود، این بخش برای انجام امور محوله ملزم به استفاده از اینترنت است.

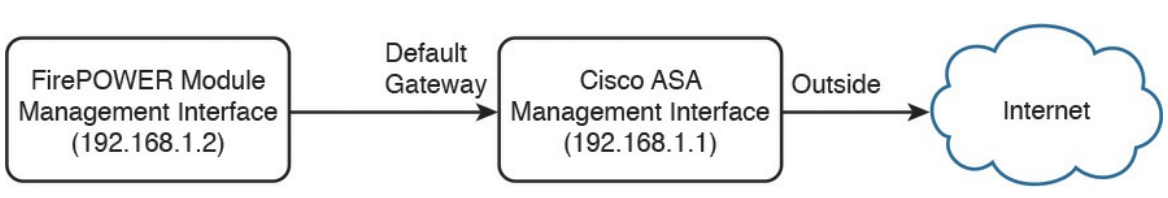

شکل زیر نحوه اتصال فیزیکی واسط مدیریتی ماژول Cisco ASA FirePOWER جهت دسترسی به اینترنت از طریق واسطهای Cisco ASA را نشان میدهد.

واسط مدیریتی ماژول Cisco ASA 5585-X FirePOWER

همانطور که در شکل بالا ملاحظه میکنید، Cisco ASA 5585-X دو نوع ماژول دارد:

- ماژولی جهت اجرای نرم افزار Cisco ASA

- ماژولی جهت اجرای سرویسهای FirePOWER

در این مثال Cisco ASA توسط واسطی با نام Management 0/0 حاوی IP:192.168.1.1 مدیریت میشود و Cisco ASA FirePOWER توسط واسطی با نام Management 1/0 حاوی IP:192.168.1.2 که توسط مرکز مدیریت مجازی Cisco ASA FirePOWER مدیریت میشود. هر دو واسط مورد بحث به یک سوئیچ لایه 2 متصل هستند.

- نکته

با توجه به نوع شبکه از هرگونه شبکه کابلی جهت اتصال ماژول مدیریتی Cisco ASA FirePOWER به اینترنت میتوان استفاده کرد؛ مثال مشروح در شکل بالا یکی از سناریوهای رایج در این بخش است.

برای دسترسی واسط مدیریتی ماژول Cisco ASA FirePOWER به اینترنت gateway ماژول بر IP واسط مدیریتی Cisco ASA تنظیم میشود (در این مثال 192.168.1.1). شکل زیر ارتباط منطقی میان واسط مدیریتی ماژول Cisco ASA FirePOWER و واسط مدیریتی Cisco ASA را نشان میدهد.

واسط مدیرتی ماژول Cisco ASA FirePOWER

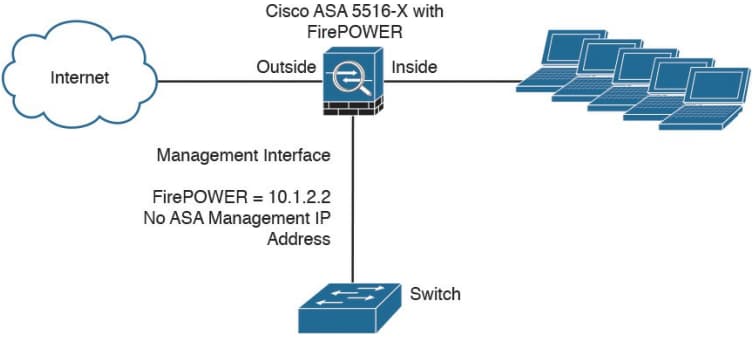

دستیابی به واسط مدیریتی ماژول Cisco ASA FirePOWER در ابزارهای سری ASA 5500-X

در ابزارهای سری Cisco 5500-X واسط مدیریتی و ماژول Cisco ASA FirePOWER و نرمافزار Cisco ASA به اشتراک گذاشته شده است (این سری شامل Cisco ASA 5506-X, 5506W-X, 5506H-X, 5508-X, 5512-X, 5515-X, 5516-X, 5525-X, 5545-X, 5555-X ميباشد).

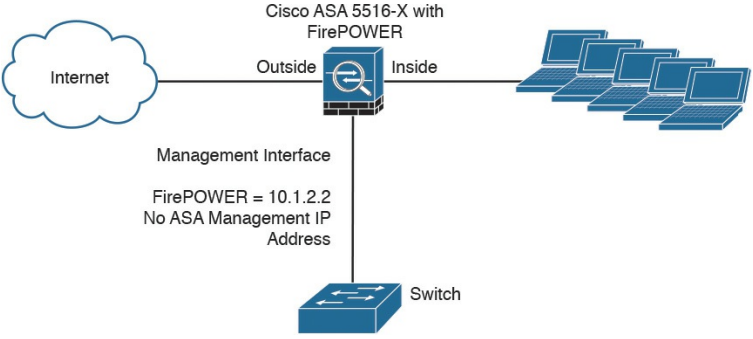

شکل زیر سری ASA 5516-X را در حال اجرای سرویس Cisco ASA FirePOWER نشان میدهد.

واسط مدیرتی ماژول Cisco ASA 5500-X FirePOWER

همانگونه که در شکل 6-2 مشاهده میکنید واسط مدیریتی توسط ماژول Cisco ASA FirePOWER استفاده شده است.

IP آدرس 10.1.2.2 به واسط مدیریتی اختصاص یافته است و در پیکربندی Cisco ASA به این واسط نمیتوان آدرس IP تخصیص داد. در سریهای 5506-X، 5508-X و 5516-X پیکربندی پیش فرض به شکل مثال قبل فعال است، تنها تغییراتی که صورت میگیرد تنظیم آدرس IP ماژول مشابه با شبکه که واسط داخلی ASA در آن قرار گرفته و پیکربندی آدرس gateway IP ماژول است؛ در مورد سایر مدلها کافیست نام و آدرسهای اختصاص یافته به واسطهای مدیریتی Management 0/0 ,1/1 حذف شوند سپس پیکربندی مشابه شکل 6-2 صورت گیرد.

- نکته

واسط مدیریتی به صورت مجزا از ASA در نظر گرفته شده است و روتینگ باید با درنظر داشتن این مساله صورت گیرد.

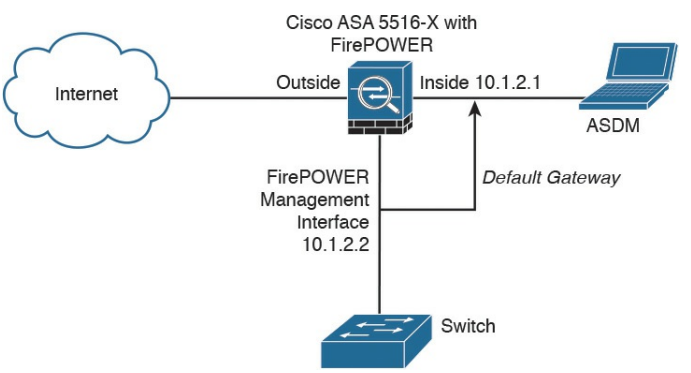

شکل زیر ماژول Cisco ASA FirePOWER به عنوان gateway پیشفرض واسط داخلی ASA با IP آدرس 10.1.2.1 پیکربندی شده است.

Cisco ASA FirePOWER به عنوان gateway پیشفرض واسط داخلی ASA با IP آدرس 10.1.2.1

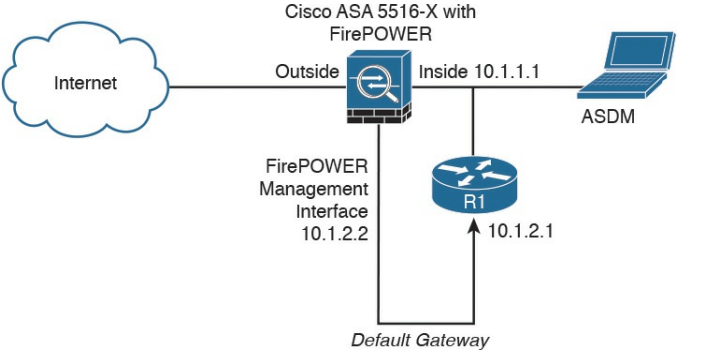

چنانچه ملزم به پیکربندی مجزای واسط مدیریتی و واسط داخلی هستید، همانگونه كه در شکل زیر ملاحظه میکنید میتوان از یک سوئیچ لایه 3 و یا یک روتر برای اتصال دو واسط استفاده کرد، البته روش مرسومی جهت مدیریت ASA از طریق واسط داخلی نميباشد.

واسط مدیریتی ماژول Cisco ASA 5500-X FirePOWER متصل شده به روتر

در شکل بالا آدرس gateway پیش فرض واسط مدیریتی ماژول 10.1.2.1 و واسط داخلی ASA 10.1.1.1 متصل به روتر R1 است. ماژول Cisco ASA FirePOWER جهت دسترسی به مدیریت ADSM میبایست با واسط داخلی ASA در ارتباط باشد.

در همین راستا، شرکت پایهریزان فناوری هوشمند توانایی ارائه انواع لایسنسهاـی سیسکو را دارد. همچنین، شما میتوانید برای خرید لایسنس Cisco ASA از کارشناسان ما استعلام قیمت داشته باشید.