مروری بر فایروال فایر پاور سیسکو

فایروال فایر پاور سیسکو نسل جدید ابزارهای امنیتی سیسکو

خانواده ابزارهای امنیتی Cisco ASA جهت حفاظت از شبکه های سازمانی و مراکز دادهای با هر وسعتی طراحي شدهاند؛ با استفاده از اين ابزار دسترسی امن کاربران به اطلاعات و منابع شبکه با هر وسیله و از هر مکانی تامين میگردد. فایروال فایر پاور Cisco ASA با بیش از 15 سال سابقه در مهندسی امنیت شبکه های کامپیوتری و استقرار بیش از یک میلیون ابزار امنیتی در سراسر جهان، یکی از پیشروان در تامین امنیت شبکههای کامپیوتری بشمار ميرود.

فایروال فایر پاور

ابزارهای امنیتی به شکل سنتی بر روی تامین دید مناسب نسبت به رخدادهای داخل شبکه و عدم پذیرش ترافیک مخرب در ورودیها، متمرکز هستند. هيچگاه حملات پیشرفته توسط افراد سودجو از یک نقطه ورود و در یک زمان رخ نخواهد داد؛ چنین افرادی عمدتا از تدابیر پیشرفته همچون رمزگذاری ترافیک شبکه، حملات zero-day، C&C ،Lateral Movements و تکنیک های گریز از شناسایی بهره ميگيرند. شرکت سیسکو جامع ترین شرکت در ارائه محصولات و سرویس های امنیتی جهت محافظت در برابر حملات پیشرفته است، اين محصولات و راهکارها به منظور مشاهده، سیاستگذاری و حفاظت پیشرفته شبکه در مقابل حملات طراحي شدهاند. در این فصل به مباحث ذیل، راهکارها و محصولات امنیتی جدید شرکت سیسکو پرداخته شده است:

- چشمانداز تهدیدهای امنیتی جدید و زنجیره حمله ها

- نسل جدید فایروالهای شرکت سیسکو سری ASA 5500-X و Cisco ASA with FirePOWER

1.1. چشمانداز تهدیدهای امنیتی جدید و زنجیره حملهها

مقابله با حملههای سایبری روزبه روز پیچیده تر و سخت تر میشود؛ امروزه اقتصاد کیفری پرسود، کارآمد با تغییرات سریع در نتيجه تهدیدات صورت گرفته نسبت به کاربران، بنگاههای اقتصادی، فراهم کنندگان سرویس و دولتها به وجود آمده است. جرایم اینترنتی سازمان یافته و فرصتهاي پيش آمده جهت سوء استفاده از ضعفهای امنیتی موجود در شبکهها موجب جهش و ارتقای چنین اقتصاد پرمنفعتی شده است، امروزه افراد سودجو آگاهی کامل از اصول تکنولوژیهای امنیتی و نقاط ضعف آنها دارند، در ضمن به دنبال راهکارهایی برای عبور از اين تدابیر امنیتی هستند.

مهاجمان از تکنولوژیهای ذیل جهت نفوذ به شبکهها استفاده میکنند:

- Port & Protocol Hopping

- Encryption (رمزگذاری)

- Droppers

- Social Engineering( مهندسی اجتماعی)

- Zero-day attacks

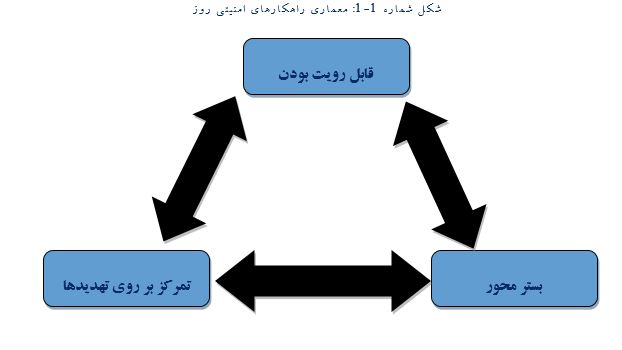

معماری راهکارهای امنیتی

ضروري است نسل جدید راهکارهای امنیتی داراي شرایط و مشخصات زیر باشند:

– رویت پذیر بودن:

راهکارهای دفاعی میبایست قابلیت دید کامل نسبت به شبکه و جمع آوری اطلاعات از تمام Attack Vectors بالقوه در پیکربندی شبکه، نقاط انتهایی شبکه (شامل ابزارهای سیار)، دروازههای ایمیل و وب، ماشینهای مجازی در دیتاسنترها و ابر را فراهم آورند.

– تمرکز بر روی تهدیدها:

مدیران امنیتی شبکهها میبایست ارتباط میان اطلاعات جمع آوری شده به وسیله IOC و سایر شواهد و قرائن را به منظور انجام بهترين اقدام و تصمیم گیری در نظر داشته باشند.

– حفاظت از شبکه ها:

در مقابل تهدیدهایی که دائما در حال تغییر و تکامل هستند تقریبا غیرممکن است، اگرچه کنترل دسترسیها تا حد زیادی تعداد حملات را کاهش میدهد ليكن همچنان احتمال نفوذ به شبکه توسط هکرها وجود دارد. ضروری است تکنولوژیها و راهکارهای امنیتی بر روی درک، تشخیص و مسدود کردن حملات متمرکز باشند؛ اين راهکارها به منظور بهبود كارايي مستلزم تحلیل مداوم و هوش امنیتی بدست آمده از ابر به اشتراک گذاشته شده در تمامی محصولات ميباشد.

– بستر محور: ( (پلت فرم)):

امروزه امنیت نیازمند سیستم یکپارچههای از بسترهای سریع و باز، در بر دارنده تمام شبکه، نقاط انتهایی، کاربران و ابر ميباشد. چنین بستری به منظور سازگاری پیکربندی دستگاهها میبایست مقیاسپذیر و با قابلیت مدیریت متمرکز باشد.

– زنجیره حملهها

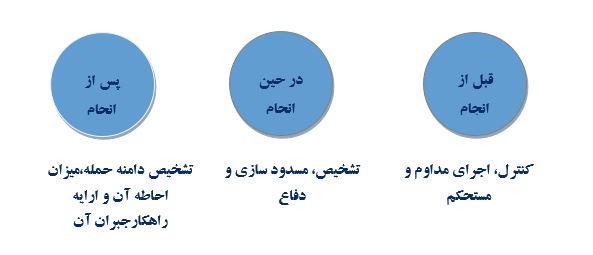

یک متخصص امنیتی همواره باید حقیقت روبرو شدن با حمله و آلوده شدن ابزارهای شبکه خود را در نظر داشته باشد. مناسب به نظر ميرسد تکنولوژیها و پردازشهای امنیتی علاوه بر توانایی شناسایی حمله، قابلیت کاهش اثرات ناشی از یک حمله موفق را نیز داشته باشند. شکل 2-1 زنجیره حملهها را نشان میدهد.

زنجیره حملهها

نسل جدید محصولات امنیتي، شبکه ها را در مدت حمله حفاظت میکنند، که در محصولات همچون Cisco ASA with FirePOWER services، موجود در محصولات سري ASA 5500-X و ASA 5585-X، FTD، Cisco AMP قابلیت شناسایی تهدیدها و اجرای سیاستگذاریهای امنیتی سختگیرانه تر قبل از حمله را ارائه میدهد. به علاوه امکان شناسایی، مسدود کردن، دفاع در مقابل تهدیدهاي به وجود آمده توسط NGIPS، امنیت ایمیل و ابزارهای تامین امنیت وب با AMP فراهم شده است. این راهکارها قابلیتهای جلوگیری از تهدیدها و کاهش تلفات از دست رفتن اطلاعات و تخریب شبکه ها را فراهم می آورند.

تفاوت Firepower و FirePOWER چیست؟

شرکت سیسکو در هنگام استناد به ماژول Cisco ASA FirePOWER Services از حروف بزرگ استفاده کرده است، ليكن در زمان اشاره به FTD از حروف کوچک استفاده کرده است.

1.2.نسل جدید فایروالهای شرکت سیسکو سری ASA 5500-X وCisco ASA with FirePOWER Services

عليرغم وجود اختلاف در مقياس و اشكال اعضای خانواده سیسکو ASA، قابلیت های مشابهی را ارائه میدهند و نقطه تمایز آنها در این مساله است که مدلهای با ظرفیت پایین تر خروجی کمتری را ارائه میدهند. اصلیترین مدل مستقل با شماره 55 آغاز میشود ولی ابزارهای دیگری از مدلهای سیسکو ASA همچون 6500 وجود دارد که در سوییچ ها قرار میگیرند. جدول 1-1 مدل های مختلف سیسکو ASA را توصیف میکند.

جدول 1-1: مدلهای مختلف سیسکو ASA

| مدلهای مختلف سری سیسکو ASA | كاربرد |

| Cisco ASA 5505 | دفاتر کوچک و شعب ادارات |

| Cisco ASA 5506-X, Cisco ASA 5506W-X,Cisco ASA 5506H-X | دفاتر کوچک و شعب ادارات |

| Cisco ASA 5508-X | دفاتر کوچک و شعب ادارات |

| Cisco ASA 5512-X | دفاتر کوچک و شعب ادارات |

| Cisco ASA 5515-X | دفاتر کوچک و شعب ادارات |

| Cisco ASA 5516-X | ادرات با مقياس متوسط و یا ابزارهای امنیتی نقاط انتهایی اتصال به اینترنت |

| Cisco ASA 5525-X | ادرات با مقياس متوسط و یا ابزارهای امنیتی نقاط انتهایی اتصال به اینترنت |

| Cisco ASA 5545-X | ادرات با مقياس متوسط و یا ابزارهای امنیتی نقاط انتهایی اتصال به اینترنت |

| Cisco ASA 5555-X | ادرات با مقياس متوسط و یا ابزارهای امنیتی نقاط انتهایی اتصال به اینترنت |

| Cisco ASA 5585-X | دیتاسنترها و بنگاههای اقتصادی بزرگ |

| Cisco ASA Services Module | دیتاسنترها و بنگاههای اقتصادی بزرگ |

| Cisco ASAv | ASA مجازی |

قابلیتهای جدید سیسکو ASA

خانواده سیسکو ASA، مجموعه جامعی از نسل جدید قابلیتهای امنیتی را ارائه میدهد. به عنوان مثال، قابلیت فیلترینگ بستهها (كه به وسیله پیکربندی همچنین خانواده سیسکو ASA،امکان بازبینی هوشمند نرمافزار را فراهم میکند و قابلیت هایی چون Application Inspection، امکان listen هم زمان هر دو سمت فایروال را فراهم ميآورد. مزیت شنود دو طرفه این است که فایروال امکان تمرکز بیشتر بر روی اطلاعات لایه 7 را خواهد داشت. خانواده Cisco ASA، قابليتهای دیگری از جمله NAT، DHCP برای سرور یا کلاینت و یا هردو، بسیاری پروتکل های روتینگ داخلی همچون RIP، EIGRP، OSPF و سایر روتینگ های استاتیک را پشتیبانی میکند. تجهیزات سیسکو ASA را به دو روش میتوان پیاده سازی کرد؛ به شکل لایه 3 همانند شکل سنتی فایروالها که به هر يك از واسطهای قابل روتینگ آدرس IP مجزایی اختصاص داده میشود و یا به صورت لایه 2 (Transparent Firewall)، که در این حالت واسط فیزیکی حقیقی آدرس IP مجزایی نخواهد داشت بلکه ارتباط یک جفت واسط با يكديگر مانند یک bridge عمل میکند؛ ترافیک عبوری از این Bridge دو پورته، نیز از نظارتها و قوانین پیاده سازی شده در ASA تبعیت میکند. علاوه بر این سیسکو ASA میتواند به عنوان head-end یا remote-end در هر دو نوع VPN ( remote-access VPN و site-to-site VPN) استفاده میشود.

سری سیسکو ASA، VPN شامل :

IPsec و SSL-based remote-access را پشتیبانی میکند که SSL VPN شامل clientless SSL VPN و AnyConnect SSL VPN tunnels است. سری سیسکو ASA قابلیت فیلترینگ Botnet را نیز دارد، botnet مجموعه ای از سیستمها است که در معرض خطر سو استفاده افرادی که قصد در دست گرفتن کنترل مرکزی آن را دارند، قرار گرفته است( به عنوان مثال 200،000 سیستم قصد ارسال پیغام Ping به آدرس مشخصی را دارند که موجب اختلال در آن سرور خواهد شد) اغلب کاربران این سیستم ها از مشارکت سیستم خود در یک حمله هماهنگ بی اطلاع هستند. ابزار ASA با یک سیستم در سیسکو در ارتباط است که دیتابیس کاملی از نحوه فیلترینگ ترافیک Botnet و جلوگیری از این حملات ارایه میدهد. شرکت سیسکو ماژول ASA FIREPOWER را به عنوان بخشی از پروژه یکپارچه سازی تکنولوژی Sourcefire مطرح کرده است.

نکته مهم در این خصوص:

سیسکو شرکت Sourcefire را خریداری و سهام آن را توسعه داد سیسکو ASA FirePOWER قابلیتهای فیلترینگ URL، NGIPS، AVC و AMP را دارد، این ماژول به صورت مستقل از نرم افزار سیسکو ASA نصب میشود، که می تواند به صورت ماژول سخت افزاری در سری ASA 5585-X و یا ماژول نرم افزاری در یک حافظه SSD در سایر مدلها نصب شود. ماژول سیسکو ASA FirePOWER را میتوان توسط FMC که قبلا با نام FireSIGHT Management Center شناخته می شد مدیریت کرد، FMC و ماژول سیسکو ASA FirePOWER هریک لایسنسهای متفاوتی نیاز دارند در تمام مدل های سیسکو ASA به جز 5506-X ، 5508-X و 5516-X لایسنس در ماژول FirePOWER نصب می شود و لایسنس دیگری نیاز ندارد، سرویسهای FirePOWERدر سری 5506-X ، 5508-X و 5516-X را می توان از طریق ASDM مدیریت و لایسنس بر روی آن نصب می شود، در تمامی ابزارهای ASA که توسط ASDM مدیریت میشوند لایسنس بر روی آن نصب میشود.

1.3. سیسکو FTD چیست ؟

سیسکو FTD نرم افزار یکپارچه ای از مشخصات سیسکو ASA ، سرویسهای FirePOWER و سایر مشخصات جدید اضافه شده است. FTD را میتوان در سیسکو Firepower 4100 و 9300 به منظور ارایه سرویس های NGFW مستقر کرد علاوه بر این برای اینکه امکان اجرای سیسکو Firepower 4100 و Firepower 9300 وجود داشته باشند، میبایست به صورت اختصاصی در سریهای ASA 5506-X,5506H-X, 5506W-X, 5508-X, 5512-X, 5515-X, 5516-X،5525-X, ASA 5545-X و 5555-X اجرا شود و سری های 5505 و یا 5585-X از این قابلیت برخوردار نیستند.

Cisco Firepower 4100 Series

سیسکو Firepower 4100 نسل جدید فایروالهای سیسکو شامل نرم افزار FTD و سایر قابلیتهای آن است، که در چهار مدل زیر وجود دارد:

- سیسکو Firepower 4110 که تا 20Gbps خروجی فایروال آن است.

- سیسکو Firepower 4120 که تا 40Gbps خروجی فایروال آن است.

- سیسکو Firepower 4140 که تا 60Gbps خروجی فایروال آن است.

- سیسکو Firepower 4150 که تا 60Gbps خروجی فایروال آن است.

کلیه ابزارهای سری سیسکو Firepower 4100 به صورت 1 RU نصب و به وسیله FMC مدیریت میشوند.

Cisco Firepower 9300 Series یا فایروال فایرپاور سیسکو سری 9300

سری سیسکو Firepower 9300 به منظور استفاده در بنگاههای اقتصادی بزرگ و یا فراهم کنندگان سرویس طراحی شده است، در مقیاس فراتر از 1Tbps و به صورت modular طراحی شده اند، قابلیت پشتیبانی از نرم افزارهای سیسکو ASA، FTD و Radware DefensePro DDoS mitigation را دارند.

- نرم افزار Radware DefensePro DDoS mitigation در ابزارهای سری سیسکو Firepower 4150 و Firepower 9300 وجود دارد.

- نرم افزار Radware DefensePro DDoS mitigation تحلیل در لحظهای جهت محافظت از شبکه در مقابل حملات DDoS ارایه میدهد.

شرکت پایه ریزان فناوری هوشمند توانایی ارائه مشاوره و راه اندازی راهکارهای فایر پاور سیسکو را دارد، جهت مشاوره با کارشناسان ما تماس بگیرید.