مقابله با باج افزارها با 14 تکنیک

تکنیکهای مقابله با باج افزارها، حملات phishing و BEC

حملات phishing، باج افزارها و Business Email Compromise) BEC) به یکی معضلات امنیتی سازمانها تبدیل شده است؛ این مساله از یک طرف با رشد تکنیک های پیچیده مورد استفاده توسط مجرمان سایبری و از طرف دیگر عدم آگاهی سازمانها و افراد در برخورد با چنین حملاتی، روز به روز در حال گسترش است. به عنوان مثال باج افزارها در سالهای اخیر به صورت اپیدمیک رشد یافته است به طوری که میزان خسارت از 24 میلیون دلار در سال 2015 به یک بیلیون دلار در سال 2016 رسیده است.

جدول شماره 1، درصد سازمان هایی که در 12 ماه گذشته مورد حملات سایبری مختلف قرار گرفته اند را نشان میدهد:

| رویداد | درصد سازمانها |

| حملات Phishing موفق | 37% |

| حملات باج افزار موفق که منجر به رمزنگاری فایلها شده است | 24% |

| بدافزارهایی که موفق به تاثیرگذاری بر سیستمها شده و کانال ورودی آنها ناشناخته است | 22% |

| اطلاعات محرمانه و حساسی که به صورت تصادفی از طریق ایمیل فاش شده است | 22% |

| حملات drive-by attack که از وبگردی کارمندان ایجاد شده است | 21% |

| حملات BEC | 12% |

| حملات spearphishing ایمیل که موفق به تاثیرگذاری بر سیستمهای حساس سازمانها شده است | 10% |

| اطلاعات محرمانه و حساسی که توسط یک بدافزار از طریق ایمیل فاش شده است | 7% |

| اطلاعات محرمانه و حساسی که به صورت تصادفی و یا بدافزاری از طریق ابزارهای مبتنی بر ابر مثل Dropbox فاش شده است | 6% |

| اطلاعات محرمانه و حساسی که به صورت تصادفی و یا بدافزاری از طریق شبکههای اجتماعی فاش شده است | 2% |

| اطلاعات محرمانه و حساسی که به صورت تصادفی و یا بدافزاری به روشهای ناشناخته فاش شده است | 2% |

| سایر موارد | 25% |

عمده مشکلات:

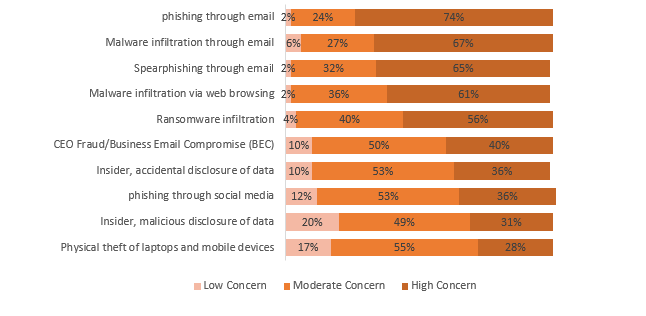

طیف گسترده ای از حملات سایبری وجود دارد که مدیران شبکههای سازمانها ملزم به تصمیم گیری صحیح در برخورد با آنها هستند. همانطور که در شکل شماره 1 نمایش داده شده است سه مورد اول که بیشترین توجهات را به خود جلب کرده اند مبتنی بر ایمیل هستند: که شامل Phishing، نفوذ بدافزار و Spearphishing است. با این حال بزرگترین نگرانی درخصوص نفوذ بدافزارها از طریق مرورگرهای وب، باج افزار و BEC است.

شکل شماره 1:

عمده مشکلات

چرا حملات Phishing، Spearphishing، BEC و باج افزارها تا حد زیادی موفقیت آمیز است؟

این حملات از جنبههایی مختلفی سازمانها را تحت تاثیر قرار داده و هزینههای هنگفتی را به آنها تحمیل میکنند. این امر میتواند منجر به وقوع خسارتهای مالی، از دست دادن کارمندان و حسن شهرت شده و حتی اعتبار سازمانها را در معرض خطر قرار دهد. مساله مهم بررسی دلایل موفقیت این نوع حملات است؟

کاربران به عنوان ضعیفترین عامل در این زنجیره حملات

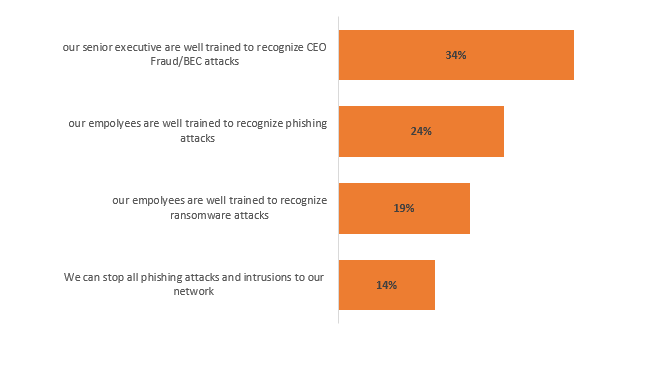

کاربران، یکی از عوامل موفقیت بسیاری از حملات سایبری بوده و یکی از مشکلات اساسی سازمانها در تامین امنیت کاربران هستند. اغلب کاربران در ارتباط با شناسایی و برخورد با حملات Phishing، Spearphishing، BEC و باج افزارها آموزشهای لازم را دریافت نکرده اند، بنابراین بر لینکهای مخرب و یا پیوست ایمیلهای حاوی بدافزار بدون توجه به خطر بالقوه آنها کلیک کرده و در نتیجه سازمانها و افراد را در معرض خطر قرار میدهند. بنابراین سازمانها ملزم هستند تا با در نظر داشتن زیرساخت های مناسب هشدارهای لازم را به کاربران در ارتباط با لینکهای مخرب و یا پیوستهای ایمیل مشکوک ارائه دهند. مدیران شبکه در نتیجه این آموزشهای ضعیف از توانایی کاربران و سازمانها در مقابله با تهدیدات، اطمینان ندارند. به عنوان مثال همانطور که در شکل شماره 2 نشان داده شده است کمتر از پنج درصد مدیران شبکهها از توانایی کارمندان سازمان خود در مقابله با شناسایی حملات باج افزارها اطمینان دارند:

شکل شماره 2:

حملات باج افزاری

سازمانها کارایی لازم در برخورد با حملات باج افزاری را ندارند

مساله دیگری که منجر به پیچیدگی مقابله با حملات سایبری میشود، تلاش ناکارآمد سازمانها در برخورد با حملات است. به عنوان مثال:

- بسیاری از سازمانها فرآیندهای پشتیبان گیری کافی به منظور بازگرداندن سریع سرورها و Endpoint به وضعیت مناسب در صورت بروز حملات باج افزاری و سایر حملات را ندارند.

- بیشتر سازمانها، کاربران خود را در برخورد با ایمیلهای مخرب و میزان حساسیت آنها به این حملات آزمایش نمیکنند.

- بسیاری از سازمانها فاقد سیستمهای کنترل داخلی به منظور جلوگیری از حملات BEC هستند.

- اغلب سازمانها فاقد سیستم ها و تکنولوژیهای لازم در برخورد و کاهش تهدیدات پیش رو هستند.

- بسیاری از سازمانها فاقد قوانین خاص در برخورد با BYOD بوده اند و کاربران با استفاده از ابزارهای سیار و نرم افزارهای تحت ابر و … امکان دستیابی به اطلاعات سازمانی و استفاده از آنها در ابزارهای دسترسی ناایمن دارند.

سازمانهای و گروههای مجرمانه تامین مالی میشوند

سازمانهایی که مرتکب جرایم سایبری میشوند، معمولا منابع مالی مناسبی جهت انتشار انواع جدیدی از نرم افزارهای مخرب دریافت میکنند. به عنوان مثال انواع مختلف باج افزارهایی که در سالهای اخیر منتشر شدهاند، مانند: CryptoWall(2014)، CBT-Locker(2014)، Tesla-Crypt(1025)، Samas(2016)، Locky(2016 و (Zepto(2016 . این رشد بگونه ایست که واقعیتی چونransomware-as-a-service) RaaS) به عنوان یکی از معضلات امنیتی امروزه تبدیل شده است. با توجه به منابع مالی بالا، این سازمانهای مجرمانه به سرعت امکان رشد و سازگاری با راهکارهای امنیتی جدید را خواهند داشت.

جرایم سایبری در حال تغییر و ارتقا خود هستند

پیشتر جرایم سایبری با تکیه بر دستیابی به اطلاعات افراد و فروش آن اطلاعات در فضای Darkweb استوار بودند، لیکن به تدریج با افزایش حجم اطلاعات به سرقت رفته و کاهش اهمیت این اطلاعات درآمد مجرمان سایبری کاهش پیدا کرد. در نتیجه شیوههای حملات سایبری تغییر پیدا کردند. مجرمان با استفاده از حملات Phishing و Spearphishing بدافزاری مانند Keylogger در سیستم قربانی نصب کرده و به انتقال وجه از حساب های مالی سازمانها میپردازند، علاوه براین با استفاده از باج افزارها مستقیما وجه مورد نظر خود را دریافت میکنند، همچنین با بهره گیری از روشهای BEC مدیران ارشد سازمانها را فریب داده و مستقیما حجم بالایی از انتقالات مالی به حسابهای مجرمان واریز میکنند. با این روش مجرمان سایبری به جای دزدی و فروش اطلاعات مستقیما به سرقت پول میپردازند.

در دسترس بودن، کم هزینه بودن و گستردگی ابزارهای “phishing” و باج افزار

نرم افزارهایی به منظور راهنمایی آماتورهایی با کمترین دانش IT در خصوص انجام حملات Phishing و ایجاد باج افزار، رشد قابل توجهی یافته اند. به صورتی که هر فردی با استفاده از Phishing Kit قادر به راه اندازی یک سایت فیشینگ است. بنابراین علاوه بر سازمانهای بزرگی که حملات سایبری پیشرفته و ابزارهایی چون RaaS را توسعه میدهند، نسل جدیدی از حملات ناشی از ظهور رنج وسیعی از باج افزارها و سایر حملات ایجاد شده بوسیله این مجرمان آماتور است، بوجود آمده است.

بدافزارها پیچیده تر شده است

با گذشت زمان باج افزارها ارتقا یافته و ساختار پیچیده تری پیدا کردهاند. به عنوان مثال تلاش برای حملات فیشینگ از حملات ساده با هدف فریب کاربر جهت کلیک بر لینک مخرب تبدیل شده است به حملات پیچیده BEC که میتوانند سازمانهای بزرگ را تحت تاثیر قرار دهد. باج افزارها شکلهای پیچیدهتری یافته و بهسادگی اطلاعات افراد را رمزنگاری کرده و از دسترس فرد خارج میکنند. در سالهای آینده باج افزارها با استفاده از تکنولوژیهای machine learning ارتقا یافته و به صورت خودکار و هوشمند عمل خواهند کرد و به یکی از مهمترین تهدیدات سایبری تبدیل خواهند شد.

امنیت سایبری باید ارتقا یابد

برای رفع مشکلات ناشی از حملات پیچیده سایبری چون Phishing، BEC و باج افزار، ملزم به ارتقا امنیت سایبری و تغییر دیدگاه امنیتی سازمانها در ارتباط با امنیت هستیم. با این حال تحقیقات نشان میدهد پیشرفتهایی که در زمینه امنیت سایبری صورت میگیرد متناسب با رشد تهدیدات نیست.

راهکارهای امنیتی بصورت همه جانبه ارتقا نیافته و تنها در برخی زمینه ها رشد لازم را دارند

تحقیقات نشان میدهد راهکارهای مقابله با حملات Phishing، Spearphishing، BEC و باج افزارها در بسیاری از سازمانها چنانچه در جوانب شناسایی، تشخیص و جلوگیری از تهدید پیش از تاثیرگذاری آن بر Enduser، ارتقا یابند تاثیرگذارتر خواهند بود و آثار حملات را کاهش خواهند داد.

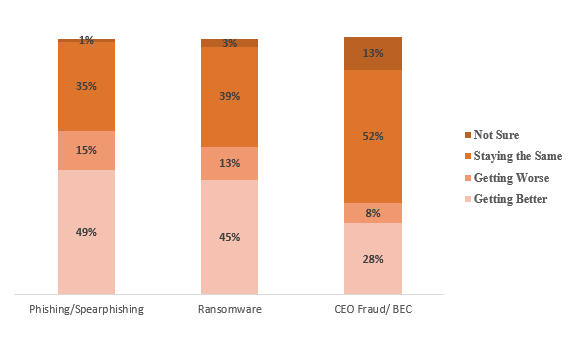

شکل شماره 3 نظر بسیاری از سازمان ها در ارتباط با تغییرات راهکارهای امنیتی آنها را نشان میدهد:

شکل شماره 3:

نظر بسیاری از سازمان ها در ارتباط با تغییرات راهکارهای امنیتی

راهکارهای امنیتی کنونی تا چه اندازه موثر هستند؟

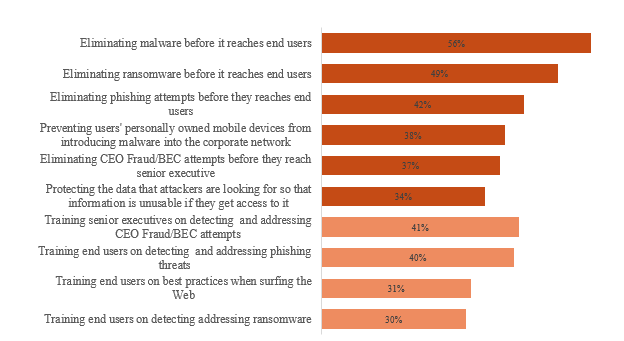

در این تحقیق از سازمانها خواسته شد، میزان اثربخشی راهکارهای امنیت سایبری خود را ارزیابی کنند. همان طور که در شکل شماره 4 نمایش داده شده است، 56 درصد از افراد شرکت کننده در نظرسنجی معتقدند راهکارهای امنیتی آنها برای از بین بردن تهدیدات امنیتی پیش از رسیدن به کاربر موثر بوده است.

شکل شماره 4:

راهکارهای امنیتی

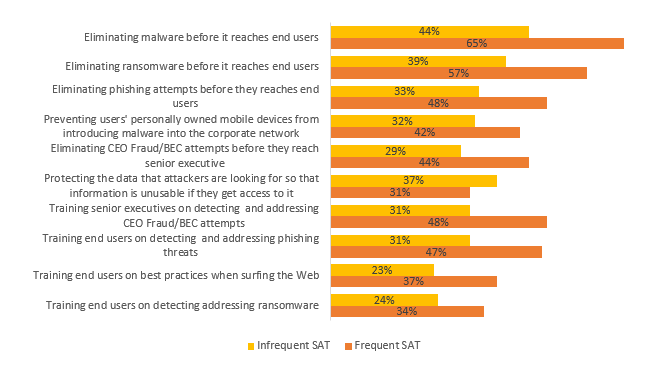

همانطور که در شکل شماره 5 مشاهده میکنید میزان اثربخشی راهکارهای امنیت سایبری در سازمانهایی که کارمندان آنها آموزشهای بیشتری در ارتباط با حملات سایبری دیدهاند (حداقل دو بار در سال دوره های آموزشی برگزار کرده اند)، بیش از سایر سازمانها است:

شکل شماره 5:

میزان اثربخشی راهکارهای امنیت سایبری

تکنیک هایی که سازمانها در برخورد با تهدیدات سایبری میبایست اتخاذ کنند

در این پژوهش 14 گام به منظور محافظت سازمانها در برابر حملات سایبری همچون Phishing، Spearphishing، BEC و باج افزارها پیشنهاد و ارائه میشود:

1-درک خطراتی که سازمان با آنها مواجه است:

اگرچه ممکن است این گام در ظاهر توصیهای واضح به نظر برسد، لیکن تنها در صورت درک صحیح مشکل از جانب سازمانها زیرساختهای لازم جهت امنیت سایبری توسعه خواهد یافت. جرایم سایبری به صنعتی عظیم و پیچیده تبدیل شده است که مقابله با آن مستلزم سرمایه گذاری است.

2. طرح یک بازرسی کامل نسبت به ابزارهای فعلی امنیت سایبری:

سازمانها ملزم به آگاهی کامل از رویکرد امنیتی خود هستند که این موارد شامل: بازرسی کامل از زیرساخت امنیتی موجود، نحوه آموزش در خصوص حملات و نحوه برخورد راهکارهای موجود در بازیابی اطلاعات در صورت بروز حملات میشود. این مرحله یک گام اساسی در شناسایی کمبودها و اولویت گذاری هزینه ها به منظور ارتقا راهکارهای امنیتی است.

3. ایجاد پالیسی ها امنیتی:

مساله اعمال پالیسیها از اهمیت ویژه ای برخوردار است که شامل کلیه ایمیلها، صفحات وب، شبکههای اجتماعی، ابزارهای سیار و هر گونه فناوری که دپارتمان IT اجازه استقرار آن را صادر کرده است، می شود. یک گام مهم در ایجاد پالیسیها این است که، پالیسی ها بگونه ای اعمال شوند که کلیه ابزارهایی، را که احتمالا در آینده به شبکه افزوده می شود، را در بر بگیرند. پالیسی ها باید در بردارنده قوانینی در خصوص رمزنگاری ایمیلهای حاوی اطلاعات حساس، پایش رفتار بدافزارها و کنترل استفاده از ابزارهای ارتباطی شخصی باشند.

4.ارایه راهکارهای جایگزین

مدیران IT شبکه ها، ملزم به ارایه راهکارهای جایگزین برای بسیاری از سرویسهای مستقر شده برای کارمندان هستند. به عنوان مثال enterprise file sync and share) EFSS ،(voice-over-IP) VoIP ، cloud storage) ، ارتباطات real-time و سایر قابلیتهایی که برای استفاده کارمندان توسعه یافته است، بنابراین تیم های IT باید راهکاری جامعی را ارایه دهند که قابلیت استقرار در کل سازمان و تامین الزامات امنیتی را داشته باشد.

5.اجرا و بروزرسانی رویکردهای امنیتی سازمان

هر سازمانی ملزم به استقرار و بروزرسانی دورهای رویکردهایی است که به منظور حفظ اطلاعات حساس شرکت تعبیه شده است. به عنوان مثال کلیه سازمانها نیاز به مجموعهای از راهکارهای تهیه فایلهای پشتیبان، قابلیت بازیابی و تست کل مجموعه دیتا دارند تا در صورت حمله باج افزارها امکان بازیابی اطلاعات وجود داشته باشد.

6. اجرا بهترین روشها به منظور برخورد آگاهانه افراد با حملات:

سازمانها ملزم به توسعه روشهای هستند که کاربران را در مقابل شکاف های امنیتی موجود یاری کند. به عنوان مثال: کاربران آموزشهای لازم در خصوص انواع تهدیدات سایبری را داشته باشند، کارمندانی که با اطلاعات مالی و حساس سازمانها در ارتباط هستند از Backchannel استفاده کنند و همواره کارمندان نسبت به بروزرسانی سیستمها و ابزارهایی ارتباطی خود آگاه شوند.

7. آموزش کلیه کاربران و مدیران ارشد:

برنامه آموزشی مناسب برای کلیه کارمندان به منظور آگاهی رسانی در خصوص ایمیلهایی که دریافت میکنند، نحوه استفاده از وب و لینکهایی که احتمال وجود حملات مخرب وجود دارد. مساله سرمایه گذاری در خصوص آموزش کارمندان از منظر ایجاد یک فایروال انسانی در مقابل حملات فیشینگ و حملاتی که از طریق مهندسی اجتماعی صورت می گیرد، اهمیت مییابد. مدیران ارشد می بایست در ارتباط با کلاه برداریهای سایبری و حملات BEC مطلع باشند، چرا که اغلب این افراد به عنوان هدفی ارزشمند برای مجرمان سایبری مطرح هستند.

8. بروزرسانی پیوسته سیستم ها:

ضعفهای موجود در برنامه ها، سیستم عاملها، پلاگینها و سیستمها یکی از راههای نفوذ مجرمان سایبری است. بنابراین بروزرسانی سیستمها با استفاده از patch معتبر شرکتهای صادرکننده آن، اهمیت ویژهای در جلوگیری از بروز این مشکل دارد. به عنوان مثال یکی از مهمترین منابع نفوذ عدم بروزرسانی Oracle Java، Adobe Flash و Adobe Reader است.

9. اطمینان از پشتیبان گیری صحیح و بهروز:

راهکارهای تهیه پشتیبان درصدد تهیه پشتیبان از کل دادهها پیش از آلوده شدن و بازیابی آنها در صورت بروز هرگونه مشکلی است. امروزه این راهکارها از تکنیکهایEnterprise Key Management) EKM) به منظور حفاظت و رمزنگاری فایلهای پشتیبان استفاده میکنند.

10. استقرارهای راهکارهای مقابله با بدافزارهاو باج افزارها:

امروزه راهکارهای امنیتی مناسبی جهت مقابله با این قبیل بدافزارها وجود دارد که امکان استقرار محلی و ابری آنها وجود دارد. این راهکارها قابلیت شناسایی حملات phishing، Spearphishing، باج افزار، data exfiltration و سایر تهدیدات را دارند. هر سازمانی با توجه به الزامات امنیتی مورد نیاز خود ملزم به استقرار زیرساخت متناسب است. DLP یک عنصر کلیدی در توسعه زیرساخت امنیتی به منظور کاهش خطرات مرتبط با نقض و افشای اطلاعات است.

11. استفاده از سیستم های هوشمند مقابله با تهدیدات:

استفاده از سیستمهای هوشمند امنیت Real-time در مقابله با طیف گستردهای از تهدیدات ارایه میدهد. این سیستمها قادر به بررسی اعتبار دامنهها و جلوگیری از حملات ، Spearphishing و باج افزار که از طریق دامنه های فاقد اعتبار انجام میشود، است.

12. پیاده سازی سیستم های مرکزی حفاظت از داده های حیاتی:

با وجود تمام تمهیدات امنیتی همواره احتمال نفوذ و عبور از زیرساخت امنیتی وجود دارد. بنابراین سازمانها ملزم به استقرار راهکارهایی به منظور غیرقابل استفاده شدن دادههای حیاتی در زمان چنین حملاتی، هستند. این عمل از طریق تکنولوژیهای جدید رمزنگاری مانند:Format-Preserving Encryption) FPE) صورت میگیرد.

13. رمزنگاری ارتباطات ایمیل:

همواره رمزنگاری ارتباطات ایمیل به عنوان یک ابزار استاندارد در مقابله با حملات فیشینگ است. راهکاری که قادر به رمزنگاری end-to-end ایمیل از ارسال آن تا دریافت توسط گیرنده اصلی، باشد.

14. تجزیه و تحلیل رفتارها:

در این روش الگوی رفتارهای سازمانها بررسی و چنانچه رفتاری خارج از این الگو مشاهده شود دسترسی به دادهها مسدود خواهد شد.

شرکت پایه ریزان فناوری هوشمند توانایی ارائه مشاوره و راه اندازی راهکارهای Cisoc ESA را دارد،همچنین لطفا تا انتهای مقاله با ما همراه باشید