پیاده سازی Services Failover در فایروال سیسکو ASA

سرویس High availability در فایروال سیسکو فایر پاور

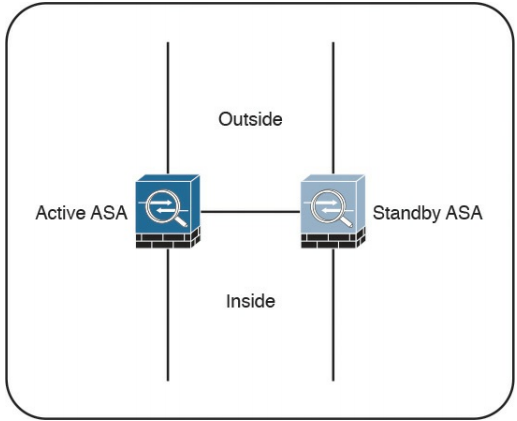

فایروال سیسکو ASA از طریق استفاده Failover و خوشه بندی قابلیت دسترسی بسیار خوبی را ایجاد کرده است. در این بخش به بررسی پیاده سازی سناریو های Failover در ماژول Cisco ASA FirePOWER پرداخته خواهد شد. سرویس High availability در فایروال سیسکو فایر پاور، به منظور افزایش قابلیت اطمینان و کاهش احتمال قطعی در شبکه، پیاده سازی میشود. با استفاده از این سرویس، دو دستگاه فایروال به عنوان یک تکلیف مشترک عمل می کنند و در صورت خرابی یکی از دستگاهها، دستگاه دیگر به صورت خودکار جایگزین میشود و به کار خود ادامه میدهد. برای پیاده سازی این سرویس، دو دستگاه فایروال باید با هم ارتباط داشته باشند و به صورت Active/Standby تنظیم شوند. در این حالت، یک دستگاه به عنوان دستگاه فعال (Active) تنظیم میشود که ترافیک شبکه را پردازش و دستگاه دیگر به عنوان دستگاه آماده (Standby) تنظیم میکند که در حالت عادی ترافیک را پردازش نخواهد شد و فقط در صورت خرابی دستگاه فعال، به عنوان جایگزین آن عمل میکند.

فایروال سیسکو ASA دو نوع Failover را پشتیبانی میکند:

- – آماده به کار

- – فعال

مطابق شکل زیر در حالت Active/standby همواره یک واحد در حالت Active و دیگری در وضعیت Standby است.

Active/Standby Failover Cisco ASA FirePOWER

آماده به کار در فایروال سیسکو ASA

دستگاه در حالت Standby کلیه ترافیک عبوری را رها کرده و فقط ترافیک عبوری از رابط Management را میپذیرد. زمانی که کارایی دستگاه در وضعیت اکتیو پایین باشد، سیستم به صورت اتوماتیک به دستگاه در وضعیت Standby سوییچ میکند. فرآیند Failover حتی در صورت تمام ترافیک عبوری را به سمت دستگاه جایگزین منتقل میشود. حالت Active/Standby فقط در وضعیت Single-context قابل اجرا است. Security context قابلیت تبدیل فایروال سیسکو ASA به صورت چند فایروال مستقل را ایجاد میکند، هر بخش به صورت مجزا پیکربندی، واسط، سیاست گذاریهای امنیتی، جدول روتینگ و سرپرست مستقلی دارد.

در ادامه به ارایه چند مثال از سناریوهای متداول در استفاده از Security Context جهت توسعه شبکه پرداخته میشود:

- اگر به عنوان یک فراهم کننده سرویس قصد ارائه سرویسهای فایروال به مشتریان خود را داشته باشید؛ به هر روی تمایل به خرید فایروال فیزیکی اضافی برای هر کلاینت را نداشته باشید.

- اگر برای مدیریت شبکه یک موسسه آموزشی، جهت ارتقا امنیت تمایل به تجزیه شبکه بر اساس دانشکدهها داريد، تنها ميتوانيد یک ابزار امنیتی فیزیکی داشته باشید.

- چنانچه مدیریت یک بنگاه اقتصادی بزرگ با شعب مختلف تمایل به اعمال سیاست گذاریهای امنیتی متفاوت بر هر شعبه داشته باشد.

- در یک شرکت با همزمانی شبکه، در هنگام ارائه سرویس فایروال بدون تغییر ترتیب آدرس دهی نیاز به بهره گیری از Security Context وجود دارد.

- اگر در حال حاضر مدیریت امنیتی از طریق چندین فایروال فیزیکی صورت میگیرد و تمایل به یکپارچه سازی سیاستگذاریهای امنیتی در یک فایروال داشته باشید.

- به منظور کاهش هزینههای عملیاتی و افزایش کارایی در هنگام فراهم آوردن مجازی سازی End -To-End در دیتاسنترها و مدیریت آنها از Security Context استفاده میشود.

وظایف واحد Active :

- دستورات پیکربندی مرتبط با کاربران را دریافت و به همتای Standby خود منعکس میکند. تمام بخشهای مدیریت و مانیتورینگ در بخش Active زوج Failover اتفاق میافتد زیرا انعکاس اطلاعات في مابین این دو بخش، فرآیندی دو سویه نیست؛ هرگونه تنظیماتی در Standby ASA صورت گیرد موجب ایجاد ناهماهنگی، عدم مطابقت دستورات و ایجاد اختلال در هنگام تعویض ميشود. اگر تغییری ناخواسته در ابزار Standby صورت گرفت از وضعیت پیکربندی خارج شده و دستور write standby در بخش Active جهت بازیابی وضعیت مناسب وارد کنید؛ این دستور تمام پیکربندی موجود در Active ASA را به واحد Standby منتقل میکند.

- پردازش هرگونه ترافیک عبوری، اعمال سیاست گذاریهای امنیتی، ایجاد ارتباطها و در صورت لزوم قطع آن و همزمانسازی اطلاعات ارتباطی با واحد Standby در شرايط پیکربندی به صورت Stateful Failover انجام میپذیرد.

- ارسال پیام های Syslog و NSEL به سیستم گردآورنده رویدادها، در صورت لزوم با دستور Logging standby میتوان پیامهای Syslog را به واحد standby ارسال کرد، ليكن ميبايست به خاطر داشته باشید این دستور، ترافیک Syslog را در زوج Failover دو برابر خواهد کرد.

- ایجاد و حفظ روتینگ دینامیک ، واحد Standby در روتینگ دینامیک شرکت نخواهد داشت.

به صورت پیش فرض فرآیند Failover رفتار حالتمندی ندارد، در این پیکربندی واحد Active فقط با ابزار Standby در تعامل است و کلیه جریان اطلاعات حالتمند در Active ASA باقی میماند، بنابراین تمامی ارتباطات باید مجددا بر روی Failover برقرار شوند؛ از سوی دیگر این پیکربندی کلیه منابع پردازشی فایروال سیسکو ASA را حفظ میکند و پیکربندی با دسترس پذیری عالی مستلزم Stateful Failover است.

وضعیت Standby ASA در زمان ارسال

Stateful Failover در برنامه فایروال سیسکو ASA 5505 وجود ندارد، زمانیکه Stateful replication فعال شود Active ASA اطلاعات زیر را با همتای Standby خود به اشتراک میگذارد:

- جدول وضعیت ارتباطات TCP و UDP، به منظور حفظ منابع پردازشی ASA به صورت پیش فرض از همگام سازی اطلاعات ارتباطات با طول عمر پایین اجتناب میکند؛ به عنوان مثال ارتباطات HTTP بر روی پورت 80TCP به صورت Stateless خواهد بود، مگر اینکه دستور Failover replication http وارد شده باشد. به همین نحو، ارتباطات ICMP تنها در حالت active/active failover به همراه ASR پیکربندی میشوند. توجه داشته باشید فعال کردن انتقال اطلاعات دو سویه در حالت Stateful برای تمامی اتصالات تا 30 درصد

- جدول ARP و MAC، در شرايطي كه در حالت Transparent کار میکند.

- جدول روتینگ شامل تمام مسیرهای دینامیک ميباشد. تمام روتینگهای دینامیک در صورت وقوع هر گونه Failover میبایست دوباره برقرار گردند، لیکن واحد Active جدید همچنان تا زمان همگرایی کامل به ارسال ترافیک مطابق جدول روتینگ قبلی ادامه میدهد.

- اطلاعات مشخصی از بازبینی نرم افزارها چون GPRS، GPT، PDP و جدول SIP را ارسال میکند. توجه به اینکه لازم است بخش اعظم اطلاعات واحد بازرسی نرم افزارها به علت محدودیتها و پیچیدگیهای منابع نمیتواند همگام سازی شود، چنین ارتباطاتی فقط در یک ارتباط لایه 4 وجود دارد و قابل تعویض است، به همین علت چنین ارتباطاتی پس از Failover ملزم به برقراری مجدد هستند.

- غالب ساختارهای اطلاعاتی VPN شامل اطلاعات SA برای کانالهای Site-To-Site و کاربران با دسترسی از راه دور هستند، تنها برخی اطلاعات clientless SSL VPN به شکل Stateless باقی میمانند.

پشتیبانی فایروال سیسکو Stateful Failover از ASA

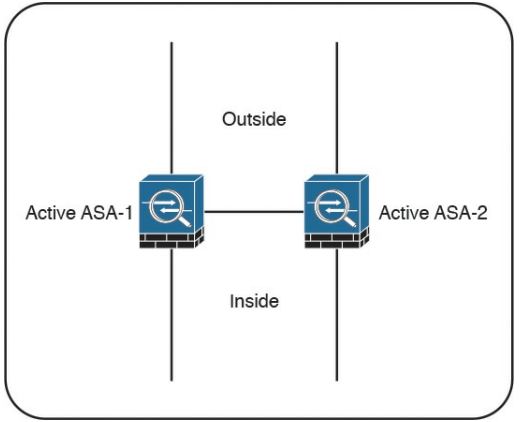

ماژول Cisco ASA FirePOWER به شکل مستقل به ردیابی وضعیت ارتباطات میپردازد، فایروال سیسکو ASA هیچ از اطلاعات مرتبط با پیکربندی و سایر اطلاعات Stateful Failover را همگام سازی نمیکند. در زمان تعویض فایروال سیسکو ASA، ماژول Cisco ASA FirePOWER ارتباطات موجود را به صورت نامحسوس برای کاربر بازیابی میکنند، لیکن برخی از تست های امنیتی پیشرفته تنها به جریان جدید منتشر شده در سیسکو ASAactive جدید و ماژولهای آن اعمال میگردد. در active/active failover فایروال سیسکو ASA در وضعیت Multiple-context کار میکند؛ در این پیکربندی بار ترافیکی مابین هر دو عضو تقسیم میشود، هر عضو برای بخشی از بافت امنیتی اطلاعات به عنوان active عمل میکند. هنگام failover هر دو عضو به طور همزمان در حال عبور ترافیک هستند و از منابع سخت افزاری خود استفاده میکنند. شکل زیر حالت active/active failover را نشان میدهد.

شکل – Active/Active Failover

Cisco ASA FirePOWER

تفکیک از طریق تعیین یک application context برای یک و یا دو گروه Failover و اعمال هریک از این Failover به هریک از واحدهای active اعمال میشود. برخلاف حالت active/standby failover که کل ترافیک به یک واحد active انتقال پیدا میکرد، در این مدل تاثیرات در بافت یک گروه مشخص Failover متمرکز شده است.

سه نوع Failover را پشتیبانی میکند:

در حالت کلی ASA در شرايطي كه به حالتactive/active failover پیکربندی شده باشد، به سه حالت زیر هستش:

1- گروه 0:

گروهی پنهان و غیر قابل پیکربندی است که تنها System context را پوشش میدهد، معمولا در واحدی که گروه 1 در آن قرار دارد فعال است.

2- گروه 1:

به صورت پیش فرض تمامی context جدید متعلق به این گروه هستند، admin context ملزم به عضویت در این گروه است. به صورت قراردادی واحد اولیه متعلق به این گروه است و شایسته است به همین شکل نگهداري شود.

3- گروه 2:

از این گروه به منظور اختصاص بخشی از context به واحد active دوم استفاده میشود؛ گروه اولیه نیز به صورت پیش فرض عضو این گروه بوده و ملزم به تغییر مالکیت آن به ASA دوم پس از اختصاص context ميباشيد. توجه به این نکته لازم است که هر دو واحد همزمان ميبايست به صورت active تنظیم شده باشند تا امکان انتقال context مابین آنها وجود داشته باشد. در شرايطي که امکان تفکیک ترافیک شبکه به دو گروه مستقل هست، امکان توسعه روش active/active Failover وجود دارد، شایان توجه است به اشتراکگذاری اینترفیس مابین context متعلق به گروههای Failover ممکن نیست.

الزامات active/active failover هنگامی که اشتراک گذاری بار ترافیکی را دارد

- میبایست امکان تفکیک ترافیک به چند context وجود داشته باشد تا هیچ اینترفیس مابین گروههای مختلف Failover به اشتراک گذاشته نشود؛ به خاطر داشته باشید تمامی مشخصات در حالت multiple-context پشتیبانی نمیشوند.

- چنانچه Failover رخ دهد یک ابزار فیزیکی مسئول انتقال کل ترافیکی است، و در اصل برای دو واحد ASA در نظر گرفته شده بود که این مساله تاثیر فواید توزیع بار را کاهش میدهد.

- زمانیکه حالت stateful failover رخ میدهد، ابزار standby جهت برقراری ارتباطات جدید توان بیشتری نیاز دارد و تنها تفاوتی که ایجاد شده است، عدم نياز ابزار standby به پذیرش ترافیک عبوری شبکه است. هنگامیکه stateful دو سویه به همراه active/active failover فعال شود به شکل قابل ملاحظه ظرفیت پردازشی هر یک از اعضا كاهش می يابد.

به طور کلی حالت active/standby برای failover ترجیح داده میشود، در سناریو های توسعه ASA که با توزیع بار همراه است، استفاده از خوشهبندی به جای active/active failover استفاده میشود.

در صورت بروز هر گونه مشکل در ماژول Cisco ASA FirePOWER چه اتفاقی رخ میدهد؟

در صورت بروز هر گونه مشکل در ماژول فایروال سیسکو ASA، میتوان با استفاده از سرویس High availability در فایروال سیسکو فایر پاور، از قابلیت ادامه کار دستگاهها بهره برد. در این حالت، دستگاه فعال که مشکل دارد، به صورت خودکار توسط دستگاه آماده جایگزین میشود و به کار خود ادامه میدهد. همچنین، در صورت بروز هر گونه مشکل در ماژول میتوان پیکربندی را به شکلی انجام داد که یکی از دو حالت زیر اتفاق بیافتد:

- باز نشدن

- حالت خرابی

زمانیکه ماژول در وضعیت باز نشدن (fail open) تنظیم شده است، حتی در صورت بروز مشکل در ماژول فایروال سیسکو ASA کل ترافیک را عبور میدهد؛ در مقابل در وضعیت حالت خرابی (fail close) فایروال سیسکو ASA کل ترافیک را متوقف میکند.

در همین راستا، شرکت پایه ریزان فناوری هوشمند توانایی ارائه مشاوره و راه اندازی راهکارها لایسنس Cisco ASA FirePOWER را دارد، جهت مشاوره با کارشناسان ما تماس بگیرید.