آشنایی با فایروال سیسکو FirePower ASA فایرپاور

آشنایی با فایروال سیسکو FirePower ASA فایرپاور

امنیت شبکه به مجموعه فعالیتهایی که جهت حفظ کارایی و یکپارچگی شبکه و اطلاعات صورت میپذیرد، اطلاق میشود. این فعالیتها شامل به کارگیری تکنولوژیهای سخت افزاری و نرم افزاری است، که امنیت شبکه موثر از طریق مدیریت دسترسی به شبکه بدست میآید. به طور کلی، فایروال سیسکو FirePower ASA، یک دستگاه امنیتی است که به عنوان فایروال و IPS (سیستم پیشگیری از نفوذ) در شبکههای کامپیوتری استفاده میشود. این دستگاه، قابلیت مدیریت ترافیک شبکه، شناسایی و جلوگیری از حملات مخرب به شبکه و همچنین محافظت از دادهها و منابع شبکه را دارا میباشد.

فایروال سیسکو FirePower ASA

انواع راهکارهای امنیتی مورد استفاده درشبکهها

کنترل دسترسی، آنتی ویروسها، DLP، تامین امنیت ایمیلها، فایروال، IPS ، تامین امنیت دستگاههای سیار، تقسیم بندی شبکه ، VPN، امنیت وب، امنیت سیستم های بی سیم و… است.

معماری سنتی امنیت شبکههای کامپیوتری، شرکت ها را ملزم به استفاده هم زمان از چندین راهکار امنیتی همچون: فایروالها، VPN، فیلترهای وب سایت و … جهت حفاظت از شبکه میکند؛ چنین رویکردی به علت استفاده از تجهیزات شرکتهای مختلف تولیدکننده ابزارهای امنیتی موجب افزایش هزینهها و پیچیدگی شبکه خواهد شد؛ از سوی دیگر استفاده هم زمان از تجهیزات شرکتهای متمایز،سطح امنیتی شبکه را پایین میآورد (عدم سازگاری تجهیزات شرکتهای مختلف بايكديگر، موجب ایجاد شکافهای امنیتی خواهد شد که معمولاً هکرها از چنین ضعفهای امنیتی جهت نفوذ به شبکه بهره می گیرند). در سال های اخیر جهت رفع مشكل فوق الذكر استفاده از UTM، در شرکت ها و بنگاه های اقتصادی بزرگ رواج پیدا کرده است. UTM ابزاری مشتمل بر مجموعه ای از راهکارهای امنیتیاز طريق یک وسیله الکتریکی جهت حفاظت از شبکههای کامپیوتری طراحی كرده است؛ این راهکار موجب کاهش هزینهها و مدیریت امنیتی متمرکز و در نهايت تسهیل فرآیند تامین امنیت خواهد شد.

حداقل الزامات UTM با توجه به استاندارد IDC ،وجود فایروال، VPN، آنتی ویروس و سیستم های پیشگیری از نفوذ است. UTM سطح بالاتر، علاوه بر موارد كه در بالا بدان اشاره شده است، قابلیتهایی چون فیلترینگ URL ،Spam Blocking ،SpywareProtection، به همراه قابلیتهای مدیریت متمرکز و مانیتورینگ و … را دارد.

اصلیترین عامل در محبوبیت UTM، قیمت آنها است

هزینه یک UTM در حدود یک چهارم قیمت راهکارهای امنیتی ديگري است که به صورت جداگانه استفاده میشود. یکی دیگر از دلایل پذیرش UTM، قابلیت مدیریت متمرکز است؛ امروزه شرکتها و بنگاههای اقتصادی بزرگ با بهره گیری از این قابلیت به کنترل شعب، ادارات و ایستگاههای کاری دوردست میپردازند. شرکتهای بزرگی که از راهکارهای مجزا (نقطهای) برای حفظ امنيت شبکههای کامپیوتری استفاده میکنند، به علت تحميل هزینههای نصب، هزينههاي مدیریت و … ناچار به استقرار سیستمهایی با درجات امنیتی و کیفیت پایین تر در ایستگاههای کاری دوردست میشوند؛ UTM يکی از بهترین راهکارها برای حل چنین مشکلاتی است. شرکتهایی که از UTM قوی به عنوان فایروال مرکزی استفاده میکنند و همچنين، UTM با مارک مشابه در ادارات و شعب خود مستقر میکنند،از مزایای تامین و ارتقا امنیت کل شبکه، مدیریت مرکزی و کاهش هزینههای پشتیبانی چون دیتاسنتر و Patch Updating و…برخوردار خواهند شد. امروزه مدلهای مختلف از UTM با عملکرد بهتر و بازده چند گیگابایتی جهت استفاده در ایستگاههای کاری بزرگ با کاربران چند هزار نفری وجود دارد. چنین سیستمهای قابلیتهایی چون، جلوگیری از حملات روزمره، نرم افزارهای جاسوسی و نفوذ، فیلترینگ URL، Anti-Spam و آنتی ویروس را ادغام کردهاند.

مشکلات زیست محیطی اخیر یکي دیگر از دلایل محبوبیت UTM است.

با توجه به این مسئله که UTM ها چندین عملکرد امنیتی را به صورت ادغام شده دارا هستند؛ بنابراین یک UTM جایگزین پنج تا شش ابزار یا سرور امنیتی می شود؛ این قابلیت موجب صرفه جویی در فضای دیتاسنترها، ادارات، کاهش قابل ملاحظه مصرف انرژی (مصرف انرژی در رک و سیستمهای خنککننده) خواهد شد.

این ویژگی UTM را در دسته ابزارهای زیست دوست قرار میدهد.

نقطه ضعف UTMها، SPOF است؛ در شرکتها و بنگاههای اقتصادی بزرگ غیرفعال شدن همزمان تمام سیستمهای امنیتی منجر به ایجاد مشکلات وخیمی خواهد شد،جهت رفع این مشکل معمولاً شرکتها ملزم به استفاده از یک ابزار کمکی، حداقل شامل پنج رویکرد امنیتی UTM ميشوند. امروزه شرکتها و بنگاههای اقتصادی بزرگ UTM را بر فایروال سیسکو و سایر رویکردهای امنیتی نقطهای ترجیح میدهند. صرفه اقتصادی، مدیریت سادهتر و زیست دوست بودن از مهمترین عوامل جذابیت UTM است. در این مقاله به بررسی نسل جدید UTM های شرکت سیسکو و قابلیتهای آن پرداخته میشود.

معرفی فایروال سیسکو FirePower ASA یا CISCO ASA

خانواده ابزارهای امنیتی Cisco ASA جهت حفاظت از شبکههای سازمانی و مراکز دادهای با هر وسعتی طراحي شدهاند؛ با استفاده از اين ابزار دسترسی امن کاربران به اطلاعات و منابع شبکه با هر وسیله و از هر مکانی تامين می گردد. Cisco ASA با بیش از 15 سال سابقه در مهندسی امنیت شبکههای کامپیوتری و استقرار بیش از یک میلیون ابزار امنیتی در سراسر جهان، یکی از پیشروان در تامین امنیت شبکه های کامپیوتری بشمار ميرود.

ویژگیها و قابلیتها

خانواده Cisco ASA، تامین کننده مجموعهای از فایروالهای شرکتی با قابلیت استفاده در ابزارهای مستقل، مجازی و یا شبکههای توزیع را فراهم ميسازد، همچنين نرمافزار ASA، مجموعهای از راهکارهای امنیتی جهت تامین نیازهای امنیتی بصورت یکپارچه ارائه میدهد.

- ارایه قابلیتهای IPS ، VPN و UC به صورت یکپارچه

- ارتقا ظرفیت و کارایی شرکتها با استفاده از خوشه بندی چندگرهای و چندمحلی و قابلیتهای بالای آن

- ارایه برنامههای کاربردی با دسترسی آسان و قابلیت بازیابی ساده

- ایجاد هماهنگی میان ابزارهای مجازی و فیزیکی

- فراهم نمودن نیازهای خاص شبکهها و دیتاسنترها به صورت همزمان

- ایجاد روتینگ پویا و site-to-site VPN

نرم افزار Cisco ASA از نسل بعدی الگوریتمهای رمزگذاری مانند دنبالههای B پشتیبانی میکند، همچنین با راهکارهای CWS جهت ارائه حفاظتهای امنیتی در سطح جهانی ادغام شده است.

Cisco ASA 5500 series فایروال سیسکو FirePower ASA

این دسته از ASA به صورت همزمان حاوی Stateful Firewall و VPN در یک وسیله بوده است، در برخی مدلها به همراه ماژول IPS و یا CSC عرضه میشود. ASA همچنین شامل ویژگیهای پیشرفته چون multiple security contexts مشابه فایروالهای مجازیtransparent firewall، routed firewall، IPSec VPN ،SSL VPN و بسیاری قابلیتهای دیگر میباشد.

در صورت تمایل به مشاهده انواع لایسنس سیسکو روی آن کلیک کنید تا علاوه بر مشاهده محصولات اطلاعات کاملی از لایسنس های سیسکو را مطالعه کنید.

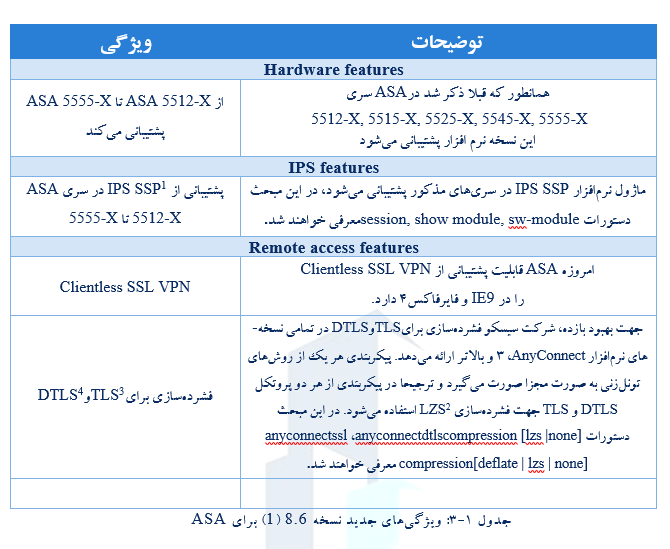

– ویژگی های جدید نسخه 8.6

جدول 1-3 لیست ویژگیهای جدید نسخه 8.6 برای ASA نشان میدهد، این نسخه از نرم افزار ASA فقط درسری 5512-X, 5515-X, 5525-X, 5545-X, 5555-X پشتیبانی میشود.

ویژگیهای جدید نسخه 8.6

پیاده سازی ماژول Cisco ASA IPS

– معرفی ماژول IPS

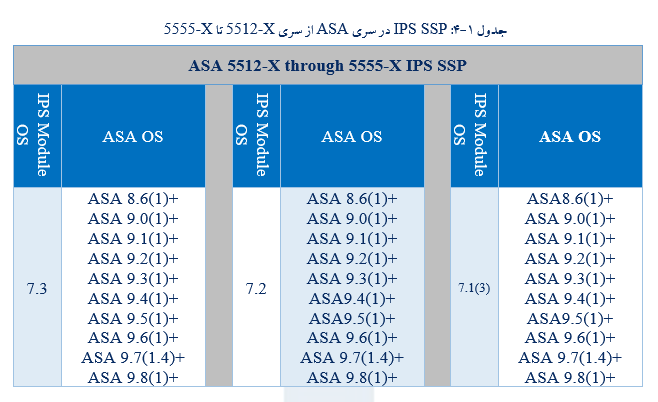

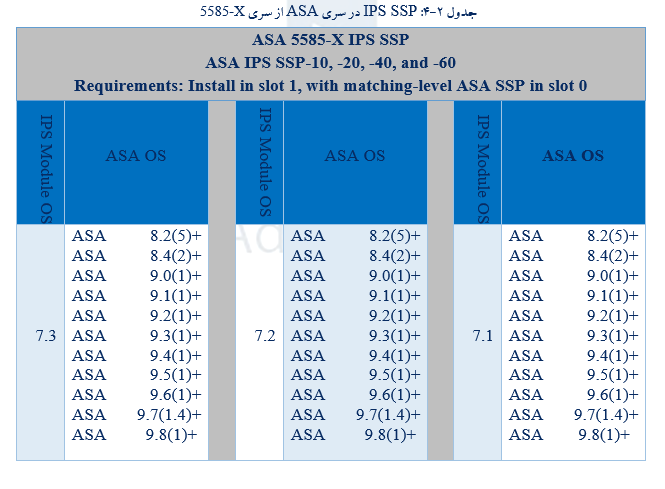

ماژول IPS با توجه به نوع ASA میتواند به صورت یک ماژول سخت افزاری یا نرم افزاری باشد. جدول 1-4 و 2-4 نشان دهنده IPS SSP در سریهای مختلف ASA است.

نشان دهنده IPS SSP در سریهای مختلف

نشان دهنده IPS SSP در سریهای مختلف

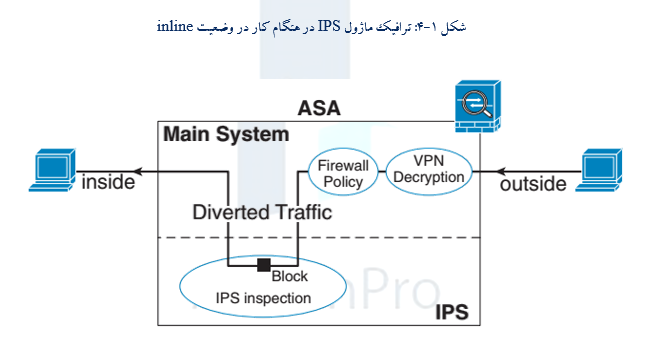

ماژول IPS، نرم افزار پیشرفته با رویکرد پیشگیرانه در مقابل نفوذ ترافیک مخرب، شامل ورم و ویروسها دارا است. IPS ترافیک شبکه ابتدا از فایروال عبور کرده سپس وارد ماژول IPS میشود، زمانیکه IPSبر روی ASA فعال میشود، ترافیک شبکه در ASA و IPS به صورت زیر جریان خواهد داشت:(توجه: این مثال در وضعیت inline صحت دارد که ASA فقط کپی ترافیک شبکه را به ماژول IPS ارسال میکند)

- ترافیک شبکه وارد ASA میشود.

- ترافیک VPN ورودی به شبکه رمزگشایی میشود.

- سیاستگذاریهای(قوانین) فایروال اعمال میشود.

- ترافیک به ماژول IPS ارسال میشود.

- ماژول IPS سیاست گذاریهای امنیتی خود را اعمال و عملکرد مناسب ترافیک ورودی را نشان میدهد.

- ترافیک معتبر به ASA بازگردانده میشود،ماژول IPS ممکن است با توجه به سیاست گذاریهای امنیتی خود بخشی از ترافیک را بلوکه کرده و به ASA بازنگرداند.

- ترافیک خروجی از VPN رمزگذاری میشود.

- ترافیک از ASA خارج میشود.

شکل 1-4 ترافیک ماژول IPS را هنگام کار در وضعیت inline نشان میدهد.

رافیک ماژول IPS را هنگام کار در وضعیت inline

– اتصال به واسط مدیرتی ASA IPS در فایروال سیسکو FirePower ASA

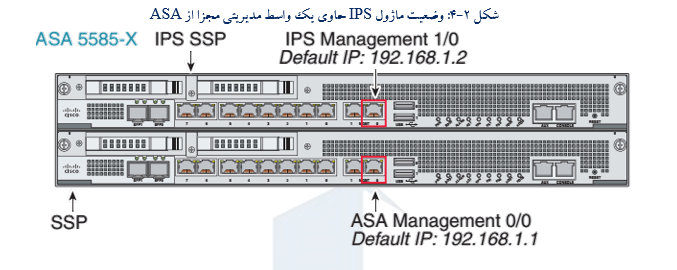

واسط مدیریتی IPS علاوه بر فراهم آوردن امکان دسترسی مدیریتی به ماژول IPS، نیاز به دسترسی بهHTTP پراکسی سرور، سرور DNS و اینترنت جهت دانلود global correlation، بهروزرسانی امضای دیجیتال و درخواست لایسنس دارد. در این بخش به بررسی پیکربندی های پیشنهادی شبکه جهت استفاده از این ماژول پرداخته شده است. ماژول فیزیکی سریهای ASA 5510, 5520, 5540, 5580, 5585-X

در این وضعیت ماژول IPS حاوی یک واسط مدیریتی مجزا از ASA است.(در شکل 2-4 مشاهده میکنید)

وضعیت ماژول IPS حاوی یک واسط مدیریتی مجزا از ASA

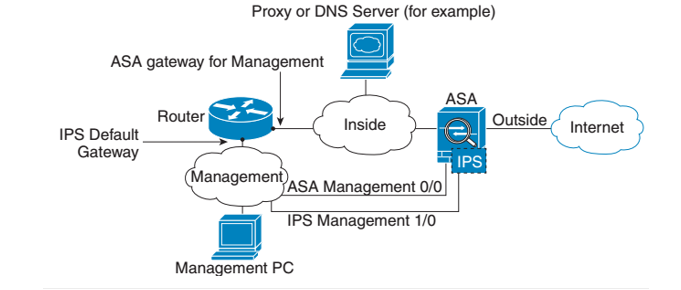

در صورت وجود روتر داخلی(شکل 3-4)

در این حالت اگر یک روتر داخلی داشته باشیم قادر به روتینگ مابین بخش مدیریتی شبکه، که شامل IPS Management 1/0 و ASA Management 0/0 است، و ASA داخل شبکه خواهیم بود. شايان توجه است، حتما یک مسیر بر روی ASA جهت جستجوی بخش مدیریتی شبکه در روتر داخلی ایجاد شده باشد.

روتینگ مابین بخش مدیریتی شبکه

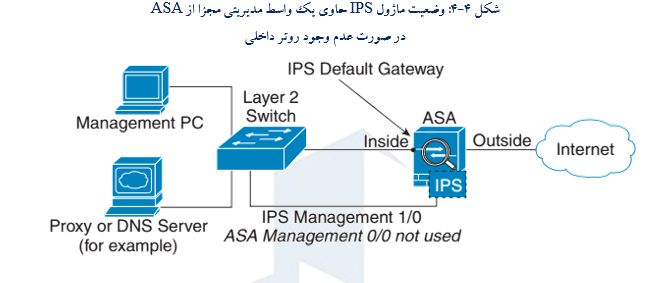

در صورت عدم وجود روتر داخلی(شکل 4-4)

در صورتیکه فقط یک شبکه داخلی داشته باشیم، امکان وجود یک شبکه جداگانه مدیریتی وجود ندارد. در این وضعیت به جای management 0/0 میتوان از واسط داخل ASA استفاده کرد. چون ماژول IPS از ASA مجزا است میتوان IPS Management 1/0 مشابه آدرس واسط داخل شبکه قرار داد.

در صورت عدم وجود روتر داخلی

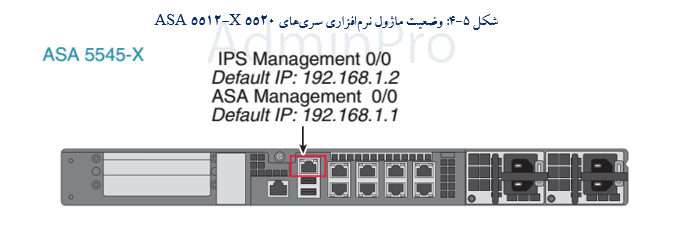

ماژول نرم افزاری سریهای ASA 5512-X 5520 (شكل 5-4)

سه سری از مدلهای ASA حاوی ماژول نرم افزاری IPS هستند، که واسط مدیریتی IPS رابط Management 0/0 را با ASA به اشتراک میگذارد.

ماژول نرم افزاری سریهای ASA 5512-X 5520

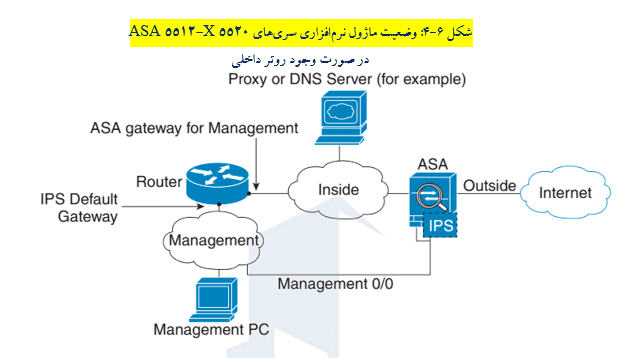

در صورت وجود روتر داخلی (شکل 6-4)

در این حالت قادر به روتینگ مابین واسط Management 0/0، که حاوی آدرس IP بخش مدیریتی ماژول IPS و ASA است، و شبکه داخلی خواهیم بود. حتما توجه کنید یک مسیر بر روی ASA جهت جستجوی بخش مدیریتی شبکه در روتر داخلی ایجاد شده باشد.

در صورت عدم وجود روتر داخلی

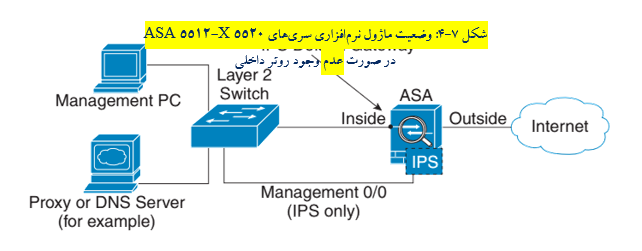

در صورت عدم وجود روتر داخلی(شکل 7-4)

در صورت وجود تنها یک شبکه داخلی، امكان تفکیک آن از بخش مدیریتی شبکه وجود نخواهد داشت، در این حالت میتوان به جای استفاده از رابط Management 0/0 از واسط داخلی جهت مدیریت ASA استفاده کرد. اگر نام پیکربندی ASA از رابط Management 0/0 پاک کنید، از طریق آدرس IP آن واسط قادر به پیکربندی IPS خواهیم بود. با توجه به این نکته که ماژول IPS لزوما ابزاری مجزا از ASA است، میتوان آدرس مدیریتی IPS را مشابه آدرس داخل بخش مدیریتی شبکه داخلی قرار داد.

در صورت عدم وجود روتر داخلی

Cisco ASA with Fire POWER Services

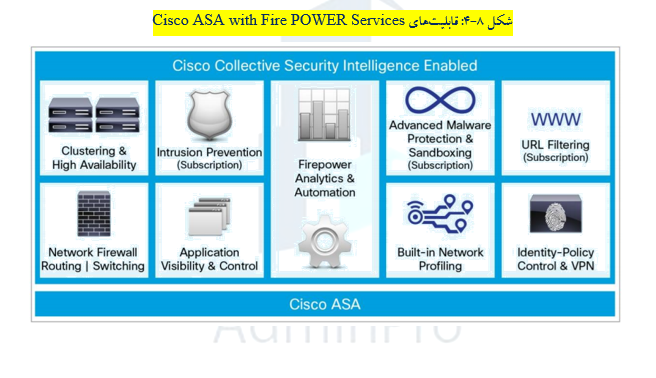

نسل جدید فایروالهای (NGFW) شرکت سیسکو با راهکارهای امنیتی پیشرفته جهت مقابله با تهدیدات و بدافزارها طراحی شدهاند. Cisco ASA with Fire POWER Services، مجموعه ادغام شدهای از راهکارهای امنیتی جهت حفاظت از شبکه قبلي، در مدت و پس از پایان حمله را ارایه میدهد. این ابزار حفاظت جامعی و مداومی در مقابل انواع تهدیدات ارایه میدهند (شکل 8-4). قابلیتهای Cisco ASA with Fire POWER Services عبارتند از:

Cisco ASA with Fire POWER Services

در همین راستا، شرکت پایه ریزان فناوری هوشمند توانایی ارائه مشاوره و راه اندازی لایسنس FirePower ASA را دارد، جهت مشاوره با کارشناسان ما تماس بگیرید.